- Как работает вай фай модуль на эван эксперт?

- Как узнать пароль от своего wifi?

- На android

- На компьютере под windows

- Настраиваем точку доступа на wi-fi-роутере

- Настройка wi-fi на компьютере с windows 8, 10

- Настройка wi-fi на компьютере с windows xp

- Пошаговое руководство по защите вашего wi-fi роутера и подключённых устройств

- Установка и подключение реле sonoff

- Функции на шлюзах zyxel

- Электрические котлы однофазные (220 в), с wi-fi управлением

Как работает вай фай модуль на эван эксперт?

17.12.2023

Для управления работой котла Эван Эксперт по сети Wi-Fi нужно приобрести модуль дистанционного управления Эван Wi-Fi Climate (другое его название zont h-2).

19.02.2023 UPD: В 2023 году в ассортименте компании Эван появилась новая модель котла Эван Expert Plus, которая уже имеет встроенный модуль WiFi. Подробнее с особенностями управления этим котлом можно ознакомиться в инструкции по эксплуатации

Если нужно организовать управление по WiFi котлом Эван Expert (не имеющим встроенного WiFi), этот модуль управления подключают с помощью винтового зажима к разъему ХТ3 на плате котла Эван Expert:

Надо отметить, что для котлов Эван Expert (с прошивкой блока управления начиная с версии 1.09) существует также отдельный модуль управления GSM-CLIMATE EXPERT (он же Zont Expert), однако wi-fi версии этого модуля пока нет. Более подробное обсуждение этой темы можно посмотреть здесь.

Более подробные схемы подключения дистанционных модулей управления разных лет выпуска к котлам Эван Expert можно посмотреть здесь.

Wi-Fi CLIMATE в отличие от GSM Climate не имеет GSM-модема, поэтому информация о работе котла и термостата доступна только в интернет-сервисе или мобильном приложении. Оповещения о тревожных событиях выполняются в виде email-сообщений по электронной почте.

Внимание! При отключении интернета в помещении, где установлен котел, дистанционное управление работой котла и термостата становится невозможным.

Термостат Wi-Fi Climate измеряет температуру в помещении, сравнивает ее с заданной в настройках режима работы и включает или выключает выходное реле, управляя работой котла в режиме нагрева так, чтобы температура внутри помещения соответствовала заданному значению. К термостату можно одновременно подключить 5 проводных термодатчиков. Два датчика температуры — 1 комнатный и 1 уличный — входят в стандартный комплект поставки котла Эван Эксперт. Датчик, показания которого используются для управления работой котла, является основным. К нему в резерв можно назначить еще один датчик. Тогда при неисправности основного, термостат автоматически перейдет на работу с резервным, а не уйдет в аварийный режим. Информация с остальных термодатчиков используется только для общего мониторинга температуры.

Термостат может контролировать техническое состояние котла и сигнализировать о неисправности при возникновении аварии.

Более подробную информацию по настройке модуля Wi-Fi Climate и его подключению к котлу смотрите в инструкции.

Как узнать пароль от своего wifi?

На android

В Андроиде разных версий места и названия кнопок и прочих деталей интерфейса неодинаковы, поэтому порядок действий на вашем устройстве может несколько отличаться от приведенного ниже.

Инструкция написана на примере Android 10.

- Откройте «Настройки» и перейдите в раздел управления сетями. Выберите элемент «Другие беспроводные соединения».

- Перейдите в подраздел «Персональная точка беспроводного доступа».

- Настройте соединение.

Для изменения доступны следующие элементы: название сети (SSID) – по умолчанию совпадет с моделью телефона; защита – если выбран вариант WEP или WPA/WPA2, активируется поле создания пароля; диапазон частот – если модуль Wi-Fi в телефоне работает по стандарту IEEE 802.11n/ac/ax, предоставляется выбор между 2,4 ГГц и 5 ГГц, иначе — только 2,4 ГГц.

Опционально могут присутствовать другие настройки, например, управление шириной полосы пропускания, где можно установить лимит трафика для подключенных устройств.

- Включите точку доступа перемещением ползунка в верхней части этого раздела или касанием одноименной кнопки в «шторке».

На компьютере под windows

- Убедитесь, что адаптер Wi-Fi на ПК включен и работает. Для этого щелкните в области уведомлений панели задач по значку сети (в зависимости от версии Windows он может иметь вид глобуса, монитора, двух мониторов и т. д.) и оцените статус Wi-Fi. Если адаптер активен, вы увидите список беспроводных сетей в зоне доступности.

- Кликните в списке сеть, с которой собираетесь установить соединение, введите ключ безопасности и нажмите «Далее».

- Разрешите или запретите другим устройствам, подключенным к этой же точке доступа, обнаруживать ваш компьютер. Если вы коннектитесь к общественной сети, то в целях безопасности обнаружение лучше запретить. Если к домашней – можно разрешить.

После нажатия кнопки «Да» или «Нет» связь установится, и рядом с именем сети появится надпись «Подключено».

А что делать, если компьютер или ноутбук не видит WiFi либо соединение не устанавливается, читайте в статьях по ссылкам.

Настраиваем точку доступа на wi-fi-роутере

Большинство маршрутизаторов домашнего сегмента запускает и настраивает точки доступа автоматически или с минимальным участием пользователя. Ваша задача состоит в создании надежного пароля, чтобы защитить свое сетевое пространство от «левых» подключений, и еще в нескольких несложных действиях.

Экспериментальным образцом для изучения инструкции нам послужит роутер TP-Link Archer C7 – не новая, но популярная модель с возможностью настройки всех основных параметров беспроводных сетей. Этот аппарат работает по стандарту Wi-Fi 5 (IEEE 802.11ac), то есть поддерживает два диапазона радиочастот – 2,4 ГГц и 5 ГГц, в каждом из которых может функционировать отдельная точка доступа.

Порядок действий:

- Войдите в панель управления роутером и подключите его к интернету по инструкции провайдера. Включите беспроводной режим. На корпусе TP-Link Archer C7 для этого есть кнопка «Wireless».

- Откройте раздел «Выбор рабочей частоты» (на некоторых роутерах он может находиться внутри раздела о настройке беспроводного режима) и отметьте, в каком диапазоне будет вещать ваша точка доступа.

Частота 5 ГГц обычно более свободна, а, значит, связь через нее стабильнее и лучше. Но этот диапазон способны видеть только новые устройства, выпущенные после 2009-2023 годов.

Частота 2,4 ГГц зачастую забита трафиком, как дорога в час-пик. На ней бывают пробки и заторы, зато она охватывает большее пространство (проникает туда, куда не дотягивается 5 ГГц) и поддерживает как старые, так и современные устройства. Впрочем, чтобы те и другие ужились в одной сети, лучше задействовать оба диапазона и развести девайсы по разным полосам частот.

Дальше:

- Откройте раздел «Настройки беспроводного режима». При выборе обоих диапазонов таких разделов тоже будет два – для 2,4 ГГц и 5 ГГц. Но мы рассмотрим один, так как различий в их настройке практически нет.

- По желанию измените имя беспроводной сети (SSID) и регион проживания, если он определился неправильно. Режим, канал и ширину канала оставьте по умолчанию. Эти параметры следует менять, только если сеть работает нестабильно. Широковещание SSID также лучше оставить включенным, иначе вместо заданного имени будет отображаться «Скрытая сеть», и при подключении к ней настоящий SSID придется вводить самому вручную. Нажмите «Сохранить».

- Перейдите в раздел «Защита беспроводного режима». Отметьте «WPA/WPA2 – Personal» и в поле «Пароль PSK» введите ключ безопасности для подключения к сети. Версию и алгоритм шифрования оставьте по умолчанию.

В отдельных случаях можно использовать другие протоколы безопасности: WEP – он предназначен для старых устройств без поддержки технологии WPA/WPA2 и не слишком надежен, или WPA/WPA2 Enterprise для корпоративных сетей, если вам известны параметры подключения к Radius-серверу предприятия. Оставлять сеть без защиты крайне нежелательно.

- В разделе «Фильтрация mac-адресов» вы можете создать черный и белый списки, добавив в них устройства, которым разрешено либо запрещено подключаться к этой сети.

Использование белого списка открывает доступ к интернету только тем девайсам, чьи mac-адреса в него внесены, и закрывает для всех остальных. Черный список, наоборот, закрывает доступ внесенным и открывает остальным.

- Для контроля использования сети – просмотра, какие устройства подключены к ней сейчас и какой объем трафика они генерируют и потребляют, предназначен раздел «Статистика беспроводного режима».

В раздел дополнительных настроек, где можно изменить уровень мощности передатчика WiFi, пороги RTS и фрагментации (максимальные размеры пакета, доступные для отправки без спецзапроса и деления на фрагменты), DTIM, WMM и прочее, без понимания смысла действий и их последствий лучше не лезть.

Чтобы сохраненные настройки вступили в действие, перезапустите точку доступа.

Настройка wi-fi на компьютере с windows 8, 10

Порядок настройки беспроводной сети на 8-й и 10-й версиях системы практически идентичен. Алгоритм следующий:

- Выделить значок сети в системном трее, нажать левой кнопкой мыши.

- Выбрать в открытой панели нужную точку доступа и подключить. При дальнейшем использовании сети на постоянной основе отметить галочкой «Подключаться автоматически».

- Вбить пароль, называемый ключом безопасности, и проследовать «Далее».

При введении пароля все символы можно увидеть. Для этого надо нажать на изображение глаза – пока кнопка удерживается, введенные знаки видны.

Все параметры система устанавливает автоматически. Исключение составляет пароль, который вводится вручную. Достаточно сделать это один раз.

При успешном соединении система выдает запрос, позволяющий присвоить сети определенный тип «Вы хотите найти в этой сети…». Выбирая «Нет», пользователь разрешает только Интернет в сети. При выборе «Да» в сети возможен обмен файлами и прочими ресурсами.

Для изменения параметров сети необходим клик по значку сети (использовать правую кнопку мыши). Затем нужно перейти к центру управления сетями для выбора имени и подключения, кликнуть по свойствам беспроводной сети. Снова возникнет окно, куда можно внести желаемые изменения.

Настройка wi-fi на компьютере с windows xp

Начинать настройку на Windows XP также следует с системного трея. Нужно кликом правой кнопки мыши вызвать меню на беспроводном значке сети. Выпадет окно, в котором нужно выбрать последний пункт «Просмотр доступных беспроводных сетей».

Можно достигнуть цели и другим путем, если действовать через Проводник Windows. Нужно открыть его и через папку «Мой компьютер» перейти к панели управления. Остается пройти по ветке к сетевым подключениям и просмотреть доступные беспроводные сети.

Есть и третий вариант. Действовать надо через меню «ПУСК». Следует найти в настройках пункт «Сетевые подключения».

Проследовав по любому из указанных вариантов, надо действовать следующим образом:

- Всплывет окно, где выбрать свою точку доступа, щелкнуть по ней мышкой и «Подключить».

- В новом окне вбить символы ключа безопасности, затем подтвердить пароль и «Подключить» – вводить символы внимательно, поскольку в этой системной версии увидеть их нельзя.

- Выпадет окошко беспроводного сетевого подключения – необходимо подождать, пока устройство подключится к сети.

- Соединение должно установиться.

При необходимости изменить в Windows XP настройки Wi-Fi делать это нужно вручную. Действовать лучше через Проводник:

- В сетевых подключениях перейти на «Беспроводное сетевое соединение 2» кликом правой кнопки мыши с ее удержанием.

- В выпавшем окошке найти в конце пункт «Свойства».

- После внесения всех необходимых изменений остается их сохранить.

Пошаговое руководство по защите вашего wi-fi роутера и подключённых устройств

Владимир Безмалый

Единственная мера, которую большинство людей использует в настоящее время для защиты своей домашней беспроводной сети, — это установка пароля и предотвращение доступа соседей и других людей к вашим данным. Но мы должны более серьезно относиться к безопасности домашней сети и делать больше, чем просто устанавливать простой пароль.

Защита домашней сети состоит из двух основных компонентов. Первый — это безопасность маршрутизатора, основу которой составляют инвестиции в высококачественное устройство следующего поколения со встроенными средствами безопасности. Это позволит вам настроить брандмауэр, VPN, родительский контроль и даже фильтрацию DNS с самого маршрутизатора.

Второй компонент, о котором следует помнить, — это защита устройств, которые подключаются к сети через маршрутизатор. Сюда входят как беспроводные, так и кабельные каналы.

Из этой статьи вы узнаете, как лучше защитить сетевое соединение и снизить вероятность компрометации ваших ценных данных. Выполните следующие действия, чтобы повысить безопасность вашей домашней беспроводной сети.

Как защитить свой Wi-Fi роутер

Шаг 1. Обновите прошивку роутера до последней доступной.

Программное обеспечение является неотъемлемой частью безопасности вашей беспроводной сети. Прошивка беспроводного маршрутизатора, как и любое другое программное обеспечение, содержит недостатки, которые могут стать серьезными уязвимостями и быть безжалостно использованы хакерами.

К сожалению, многие беспроводные маршрутизаторы не имеют возможности автоматического обновления программного обеспечения, поэтому вам придется делать это вручную. И даже для тех сетей Wi-Fi, которые могут обновляться автоматически, вам по-прежнему требуется включить этот параметр.

Но мы напоминаем вам о важности установки исправлений для программного обеспечения и о том, как пренебрежение этим может оставить киберпреступникам открытые двери для использования различных уязвимостей. Прочтите , что эксперты по безопасности говорят об обновлении вашего программного обеспечения и о том, почему это важно для онлайн-безопасности.

Шаг 2. Измените логин администратора роутера.

Для настройки беспроводного маршрутизатора обычно требуется доступ к онлайн-платформе или сайту, где вы можете внести несколько изменений в настройки сети. Обычно вы можете получить к нему доступ, введя IP-адрес вашего маршрутизатора в веб-браузер.

Если у вас новый маршрутизатор, вы можете найти его IP-адрес, указанный на веб-сайте производителя или в руководстве по продукту, которое вам было предоставлено при покупке. Однако, если ваше устройство довольно старое, вы все равно можете узнать его IP-адрес, следуя этому удобному руководству .

Эти базовые шаги научат вас, как легко подключиться к домашней сети в качестве администратора. Обычно тип адресной строки выглядит как http://192.168.1.1 или http://192.168.0.1 .

Большинство маршрутизаторов Wi-Fi поставляются с учетными данными по умолчанию, такими как «администратор» и «пароль», которые легко могут взломать злоумышленники. Следовательно, вам необходимо получить доступ к настройкам маршрутизатора и изменить их на уникальные учетные данные, которые невозможно так легко угадать.

Я рекомендую создать никоим образом не личное имя пользователя и связать его с надежным паролем, содержащим как прописные, так и строчные буквы, а также буквенно-цифровые символы.

Шаг 3. Измените имя сети Wi-Fi по умолчанию.

Если вы хотите повысить безопасность беспроводной сети, первое, что вам следует сделать, это изменить имя вашей сети Wi-Fi, также известное как SSID (идентификатор набора услуг). Если дать вашему Wi-Fi несколько провокационное название, такое как «Не могу взломать это», время от времени может иметь неприятные последствия, другие имена, такие как «это не Wi-Fi» или «слишком летать для Wi-Fi», вполне приемлемы.

Изменение имени по умолчанию для вашего Wi-Fi затрудняет злоумышленникам возможность узнать, какой у вас тип маршрутизатора. Если злоумышленник знает название производителя вашего роутера, он узнает, какие уязвимости имеет эта модель, а затем попытается их использовать. Мы настоятельно не рекомендуем называть вашу домашнюю сеть чем-то вроде «Wi-Fi Джона».

Вы не хотите, чтобы они с первого взгляда знали, какая беспроводная сеть принадлежит вам, когда, вероятно, есть три или четыре других соседних Wi-Fi. Также помните, что раскрытие слишком большого количества личной информации об имени беспроводной сети может подвергнуть вас операции кражи личных данных. Вот пошаговое и простое руководство , в котором объясняется, как легко изменить имя своей беспроводной сети.

Шаг 4. Установите надежный пароль Wi-Fi и активируйте максимально возможное шифрование.

Вы, вероятно, знаете, что каждый беспроводной маршрутизатор поставляется с предварительно заданными именем пользователя и паролем по умолчанию, которые необходимы в первую очередь для установки и подключения вашего маршрутизатора. Хуже всего то, что хакерам легко угадать, особенно если они знают производителя.

Итак, убедитесь, что вы немедленно изменили оба эти параметра. Хороший пароль беспроводной сети должен состоять не менее чем из 20 символов и включать цифры, буквы и различные символы. И, самое главное, не используйте тот же пароль, что и у администратора роутера.

Что касается шифрования, беспроводные сети имеют несколько парамеров шифрования, таких как WEP, WPA, WPA2 и WPA3. Чтобы лучше понять эту терминологию, WPA2 означает Wi-Fi Protected Access 2 и одновременно является протоколом безопасности и текущим стандартом в отрасли (сети WPA2 есть почти везде) и шифрует трафик в сетях Wi-Fi.

Он также заменяет более старый и менее безопасный WEP (Wired Equivalent Privacy) и является обновлением исходной технологии WPA (Wi-Fi Protected Access). С 2006 года все продукты с сертификатом Wi-Fi должны использовать защиту WPA2.

WPA2 AES теперь также является стандартной системой безопасности, поэтому все беспроводные сети совместимы с ней. Если вы хотите включить шифрование WPA2 на беспроводном маршрутизаторе, выполните эти шесть шагов. Если вы используете беспроводной маршрутизатор TP-Link, вот как защитить свою беспроводную сеть.

Хорошая новость заключается в том, что WPA3 уже здесь и постепенно заменяет WPA2. В 2023 году Wi-Fi Alliance объявил о своем стандарте безопасности беспроводных сетей следующего поколения, который призван решить общую проблему безопасности: открытые сети Wi-Fi. Более того, он поставляется с улучшенными функциями безопасности и включает набор функций, упрощающих настройку безопасности Wi-Fi для пользователей и поставщиков услуг.

Шаг 5. Используйте гостевую сеть Wi-Fi для посетителей.

Сохранение вашего основного Wi-Fi-соединения конфиденциальным и доступным только для постоянных жителей дома — хороший способ предотвратить кибератаки. Не передавайте свои данные никому, будь то соседи или близкие друзья. Вы никогда не знаете, с кем и при каких обстоятельствах они передают ваши данные для входа.

И даже если они этого не сделают, они все равно могут подключиться к вашей сети с зараженным устройством при посещении. Это может и, вероятно, заразит все ваши подключенные устройства. Наличие отдельной сети ограничивает риск распространения угрозы на каждую машину, подключенную к вашему Wi-Fi.

При настройке сети посетителей убедитесь, что вы создали пароль, отличный от пароля основного Wi-Fi, по очевидным причинам. В конце концов, вы не хотите проходить через все эти проблемы, связанные с наличием вторичного соединения, просто чтобы все это было напрасно, потому что его учетные данные были такими же, как и для вашего основного.

Шаг 6. Настройте другую сеть Wi-Fi для своих устройств IoT.

Пока мы говорим о настройке отдельных подключений Wi-Fi, неплохо сделать то же самое для ваших устройств IoT. Почему? Потому что большинство устройств Интернета вещей имеют очень низкую безопасность и могут быть легко взломаны. Это приведет к распространению инфекции на все устройства в этой сети.

Отдельное подключение — простой способ решить эту проблему. Опять же, не забудьте установить другой пароль для этой сети, чтобы хакеры не могли определить ваш основной пароль Wi-Fi, имея к нему доступ.

Перед созданием отдельной сети Wi-Fi имейте в виду, что многие устройства IoT могут подключаться только к сетям 2,4 ГГц. Это означает, что вам может потребоваться настроить для них другой Wi-Fi.

Шаг 7. Отключите WPS (Wi-Fi Protected Setup).

Функция WPS на вашем маршрутизаторе была разработана, чтобы облегчить добавление новых устройств в сеть для людей, которые не особо разбираются в технологиях. Это достигается за счет сокращения всего процесса до нажатия кнопки или ввода PIN-кода.

И хотя Wi-Fi Protected Setup действительно значительно упрощает подключение к Интернету для людей, которые мало о нем знают, это также очень небезопасно. Если оставить его включенным, хакеры потенциально могут получить ваши учетные данные в течение нескольких часов. Поэтому настоятельно рекомендую отключить его в домашней сети.

Для этого откройте онлайн-платформу вашего маршрутизатора и перейдите на вкладку «Беспроводная связь» в дополнительных настройках. Там вы должны найти меню WPS. Выберите или переключите «Отключить», затем перезагрузите маршрутизатор, и все готово.

Шаг 8. Скройте имя своей сети Wi-Fi (широковещательная передача SSID).

Скрытие имени вашего подключения — еще один способ повысить безопасность вашей домашней сети. Это еще одна операция, которую вы можете выполнить на платформах онлайн-настроек маршрутизатора. Получите доступ к нему, как описано в разделах выше, затем перейдите на вкладку Wi-Fi> Настройки безопасности Wi-Fi в меню дополнительных настроек. Щелкните SSID и установите флажок Скрыть Wi-Fi. Не забудьте сохранить изменения.

Сеть теперь будет отображаться как скрытая сеть, и вам придется вручную ввести ее имя для подключения. Если вы не знаете имя сети, вы не сможете подключиться. Есть способы раскрыть скрытое имя SSID, но это по-прежнему хорошая практика для еще большей безопасности вашего Wi-Fi.

Шаг 9. Измените IP-адрес администратора маршрутизатора по умолчанию.

Изменение IP-адреса по умолчанию на менее распространенный — это еще одна вещь, которую вам следует рассмотреть, чтобы лучше защитить свою домашнюю сеть и усложнить ее отслеживание хакерами. Чтобы изменить IP-адрес маршрутизатора, выполните следующие действия:

Войдите в консоль вашего роутера как администратор. Как только вы окажетесь там, введите имя пользователя и пароль на странице входа. Затем выберите Сеть > LAN, которая находится в меню слева. Измените IP-адрес на предпочтительный, затем нажмите «Сохранить».

Примечание. После того, как вы изменили IP-адрес, вам нужно будет ввести новый IP-адрес в строку веб-браузера. Вы также можете изменить DNS-сервер, который использует ваш беспроводной маршрутизатор для фильтрации интернет-трафика, и это руководство покажет, как это сделать.

Шаг 10. Включите фильтрацию MAC-адресов.

Чтобы еще больше ограничить количество устройств, которые могут подключаться к вашей сети Wi-Fi, я рекомендую включить опцию фильтрации MAC-адресов. Войдите в веб-интерфейс вашего роутера и найдите подходящий вариант. Он может быть указан как MAC-фильтр, сетевой фильтр, контроль доступа, доступ к сети или что-то в этом роде. Вы найдете его в меню «Безопасность», «Беспроводная связь» или «Дополнительно».

Включив его, только указанные MAC-адреса смогут получить доступ к сети. При желании вы также можете выполнить привязку IP и MAC, процесс, известный как привязка ARP. Делая это, вы назначаете уникальный IP-адрес для каждого MAC-адреса, поэтому устройство будет подключаться каждый раз, используя один и тот же IP-адрес.

Шаг 11. Отключите удаленный доступ администратора.

Большинство маршрутизаторов позволяют получить доступ к их интерфейсу только с подключенного устройства. Однако некоторые из них позволяют доступ даже из удаленных систем. После того, как вы отключили удаленный доступ, злоумышленники не смогут получить доступ к настройкам конфиденциальности вашего маршрутизатора с устройства, не подключенного к вашей беспроводной сети. Чтобы внести это изменение, войдите в веб-интерфейс и выполните поиск «Удаленный доступ» или «Удаленное администрирование».

Шаг 12. Ограничьте доступ локального администратора к вашему маршрутизатору.

Ограничение доступа локального администратора к вашему маршрутизатору — еще один шаг к мониторингу безопасности вашей домашней сети. Это делается путем ручного присвоения MAC-адресов устройствам с белыми метками из веб-интерфейса маршрутизатора. Например, вы можете предоставить административный доступ только 2 устройствам, вашему основному компьютеру и вашему смартфону. Это не позволит никому, кроме вас, получить такой уровень доступа в вашу сеть.

Шаг 13. Активируйте дополнительные функции безопасности вашего роутера.

Маршрутизаторы нового поколения имеют как встроенные, так и более продвинутые функции безопасности. Если ваше устройство позволяет это, я рекомендую активировать их все, чтобы еще больше повысить безопасность вашей домашней сети.

Что касается основных функций безопасности, есть три основных, с которыми вы столкнетесь на специальной вкладке веб-интерфейса вашего маршрутизатора.

· Межсетевой экран с инспекцией пакетов (SPI) , который отслеживает ваши сеансы и проверяет весь трафик, проходящий через сеть. Эта функция включена по умолчанию, поэтому сохраните ее, если хотите предотвратить кибератаку.

· Виртуальная частная сеть (VPN) , которую необходимо включить, если вы хотите разрешить туннелям VPN, использующим соответствующие протоколы, проходить через вашу домашнюю сеть.

· Шлюз уровня приложений (ALG ), который всегда должен быть активирован, поскольку он позволяет вам настроить, какие протоколы данных управления приложениями проходят через вашу сеть через фильтры преобразования сетевых адресов (NAT).

После того, как эти три защитных уровня будут включены, вам также следует взглянуть на раздел Advanced в настройках безопасности вашего устройства. Это защитит ваш маршрутизатор от атак с наводнением трафика.

Некоторые веб-сайты также упоминают об отключении функции DHCP на маршрутизаторе, но я настоятельно рекомендую оставить ее включенной. Если этот параметр отключен, вам придется вручную назначать IP-адрес для каждого подключенного устройства с самого устройства, а не от администратора маршрутизатора.

Выключение маршрутизатора — это еще один часто упоминаемый совет, который устарел в сегодняшнем цифровом мире, поскольку он сводит на нет всю цель IoT. Когда вы выходите из дома, вам, естественно, захочется иметь возможность контролировать свои камеры наблюдения или включать кондиционер и отопление, прежде чем вы вернетесь домой, и так далее.

При таком большом количестве подключенных устройств в наших домах это может быть утомительной задачей, и, если ее не сделать должным образом, у вас будут конфликты IP-адресов и проблемы с подключением. Не говоря уже о том, что для большинства устройств IoT вы даже не можете вручную назначить IP-адрес, что делает этот метод устаревшим для современных домашних сетей.

Ни одна из этих мер не является пуленепробиваемой, но их применение — хорошее начало для повышения безопасности вашей домашней сети. Все они могут быть обойдены знающим человеком. Делайте все возможное, чтобы не стать прямой мишенью.

Повышение защиты каждого устройства, подключенного к маршрутизатору

1. Используйте надежный антивирус.

Как я уже упоминал во введении к этой статье, усиление маршрутизатора Wi-Fi — это всего лишь один из компонентов безопасности домашней сети. Чтобы еще больше защитить свои домашние устройства от хакеров, вам необходимо усилить защиту на каждом из них.

Наиболее доступной отправной точкой для этого является установка надежного антивирусного решения. AV — одно из наиболее распространенных решений кибербезопасности для домашних пользователей, предназначенное для предотвращения, обнаружения и блокировки проникновения вредоносного кода на компьютеры. Это достигается путем непрерывного сканирования файлов, попадающих на ваши устройства, на предмет наличия базы данных известных вирусов и других типов вредоносных программ.

2. Установите патч для своего программного обеспечения.

Неустановленное программное обеспечение — одна из наиболее распространенных уязвимостей, которые хакеры используют для незаконного проникновения в вашу домашнюю сеть. Чтобы злоумышленники не могли воспользоваться уязвимыми приложениями, вам необходимо обновлять свои устройства.

К сожалению, это то, что многие люди постоянно упускают из виду, так как это может привести к серьезным нарушениям и отнять у них большую часть времени.

3. Установите решение VPN.

Установка виртуальной частной сети (VPN) — отличное дополнение к безопасности для домашних устройств, которые вы используете чаще всего. Создавая частную сеть из общедоступного соединения, он позволяет вам безопасно пользоваться Интернетом и сохранять конфиденциальность ваших данных. Таким образом, злоумышленникам будет очень сложно выследить вас в Интернете.

Как я упоминал в предыдущем сегменте статьи, некоторые маршрутизаторы позволяют включить VPN для работы непосредственно на них. Если у вас есть эта функция, это означает, что у вас есть быстрый и простой способ защитить каждое устройство, которое подключается к вашей домашней сети. Тем не менее, некоторые маршрутизаторы не поддерживают эту функцию.

Одним из решений для запуска VPN на маршрутизаторе, который не поддерживает эту встроенную функцию, является DD-WRT , прошивка с открытым исходным кодом, которая добавляет дополнительные функции на ваше устройство. Он делает это, выступая в качестве административной платформы, где микропрограммное обеспечение маршрутизатора переписывается для получения дополнительных преимуществ.

Об этом следует помнить, поскольку это означает, что вы потеряете гарантию, если устройство будет новым. Кроме того, он совместим не со всеми существующими марками и моделями, но вы можете найти полный список на веб-сайте.

В идеале вам следует запустить VPN как на наиболее часто используемых устройствах, так и на маршрутизаторе. Таким образом, вы не только обеспечите безопасность домашней сети, но и убедитесь, что ваш ноутбук или смартфон защищены при подключении извне.

4. Не забывайте о фильтрации DNS-трафика.

Еще один способ повысить безопасность подключенных устройств в домашней сети — это фильтрация DNS. Благодаря этому процессу вы можете легко блокировать вредоносные веб-сайты, а также проверять небезопасный или неприемлемый контент.

Помимо остановки кибер-злоумышленников, это решение также удобно при настройке таких фильтров, как родительский контроль.

5. Изучите устройства Интернета вещей перед их покупкой.

Вы хотите добавить новое устройство IoT в свою домашнюю сеть? Чтобы поддерживать надлежащий уровень безопасности вашего соединения, обязательно заранее тщательно изучите его. Получение камеры наблюдения или умной швабры может показаться простым, но эти устройства могут иметь множество уязвимостей в их прошивке.

Заключение

Обеспечение безопасности домашней сети должно быть главным приоритетом для каждого из нас, кто заинтересован в сохранении безопасности данных. Эти шаги могут быть действительно полезны даже для тех, кто не разбирается в технологиях. Кроме того, не забывайте, что безопасность вашей беспроводной сети иногда может быть слабой и подверженной атакам.

Вот почему я написал это руководство о том, как защитить вашу беспроводную сеть и подключенные к ней устройства. Следуя содержащимся в нем советам, вы повысите безопасность своей домашней сети и предотвратите как можно больше кибератак. Конечно, ни один из этих методов не является безотказным, но они стоят того, чтобы максимально снизить риски угроз в вашем доме.

23 августа, 2023

Источник https://ib-bank.ru/bisjournal/news/16127

Установка и подключение реле sonoff

Для работы реле Sonoff ему необходимо напряжение питания 220 (В), а значит его без проблем можно установить в удобном для Вас месте, например, в чаше люстры или прямо под натяжным потолком, а также непосредственно в распределительной коробке, если там предостаточно места.

Для крепления реле к поверхности у него имеются два крепежных отверстия.

Схема подключения реле Sonoff очень простая.

На клеммы (L) и (N) со стороны (Input-Вход) подключается, соответственно, фаза и ноль питающего напряжения 220 (В). Естественно, что при подключении не забываем про .

Обратите внимание, что подключаемые жилы должны быть сечением не больше 1,5 кв.мм. Но я все же попробовал подключить жилы сечением 2,5 кв.мм. В результате, жесткий (однопроволочный) провод еще можно подключить без проблем, а вот гибкий (многопроволочный) со уже с большим трудом вставляется в клемму, так что пришлось его даже не много сплющить и деформировать.

Для примера я использовал питающий кабель марки ПВС, который как раз таки имеет сечение 2,5 кв.мм. На другом конце кабеля имеется вилка, которую в дальнейшем я подключу в любую розетку с напряжением 220 (В).

На клеммы (L) и (N) со стороны (Output-Выход) подключается, соответственно, фаза и ноль нагрузки.

Для удобства подключения нагрузки, на выход реле я подключил розетку.

Кстати, клеммные крышки несут не только защитную функцию, но и играют роль зажимов питающих проводов или кабеля.

Вот так получается все красиво и аккуратно. Реле Sonoff подключено.

В качестве нагрузки я подключил светодиодную лампу, про в одной из своих статей.

Вот простенький пример схемы подключения реле Sonoff для группы светильников.

Кстати, в качестве нагрузки не обязательно использовать только лишь лампу или группу ламп. На выходные клеммы можно смело подключать любую другую нагрузку, не превышающую номинальный ток 10 (А). А если Вам все же необходимо управлять нагрузкой, имеющей значение тока выше 10 (А), то ее можно подключить к контактору, а с помощью реле уже управлять катушкой этого контактора.

В связи с этим можно добавить, что при использовании контактором можно управлять, хоть однофазной нагрузкой, хоть трехфазной, хоть переменным током, хоть постоянным.

Будет это выглядеть примерно вот так.

Таким образом, сфера применения реле Sonoff очень широкая и разнообразная. Им можно управлять, хоть одной лампочкой, хоть мощным однофазным электронагревателем, хоть трехфазным электродвигателем и т.д. Все зависит только от Ваших нужд и потребностей.

А теперь рассмотрим все возможности управления реле Sonoff более подробнее.

Вскрывать реле и смотреть его устройство я не буду, на этот счет уже предостаточно информации в Интернете — посмотрите соответствующие ресурсы по электронике. И судя по отзывам, исполнение у реле вполне достойное. Кстати, кому интересно знать, то реле собрано на базе известного китайского микроконтроллера ESP8266.

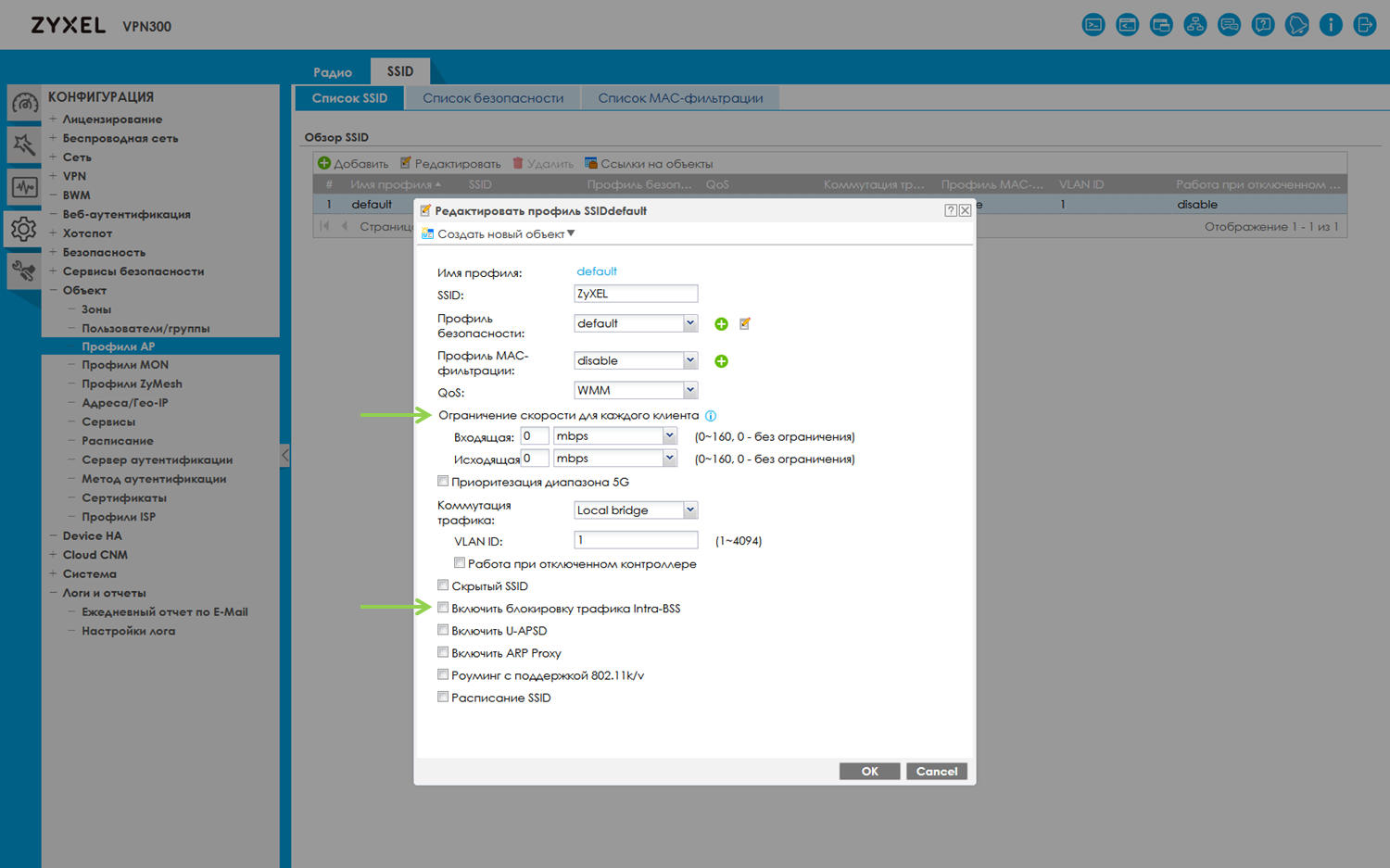

Функции на шлюзах zyxel

1) Ограничение скорости в профиле SSID – ограничивает скорость каждому гостю, подключённого к точке доступа, управляемой шлюзом (рис.1).

Блокировка трафика Intra-BSS – запрещает перекрестный трафик в сети внутри SSID на одной точке доступа (ТД) (рис.1).

На автономные и ТД Nebula правила не действуют, только на управляемые шлюзом ТД.

Итог:

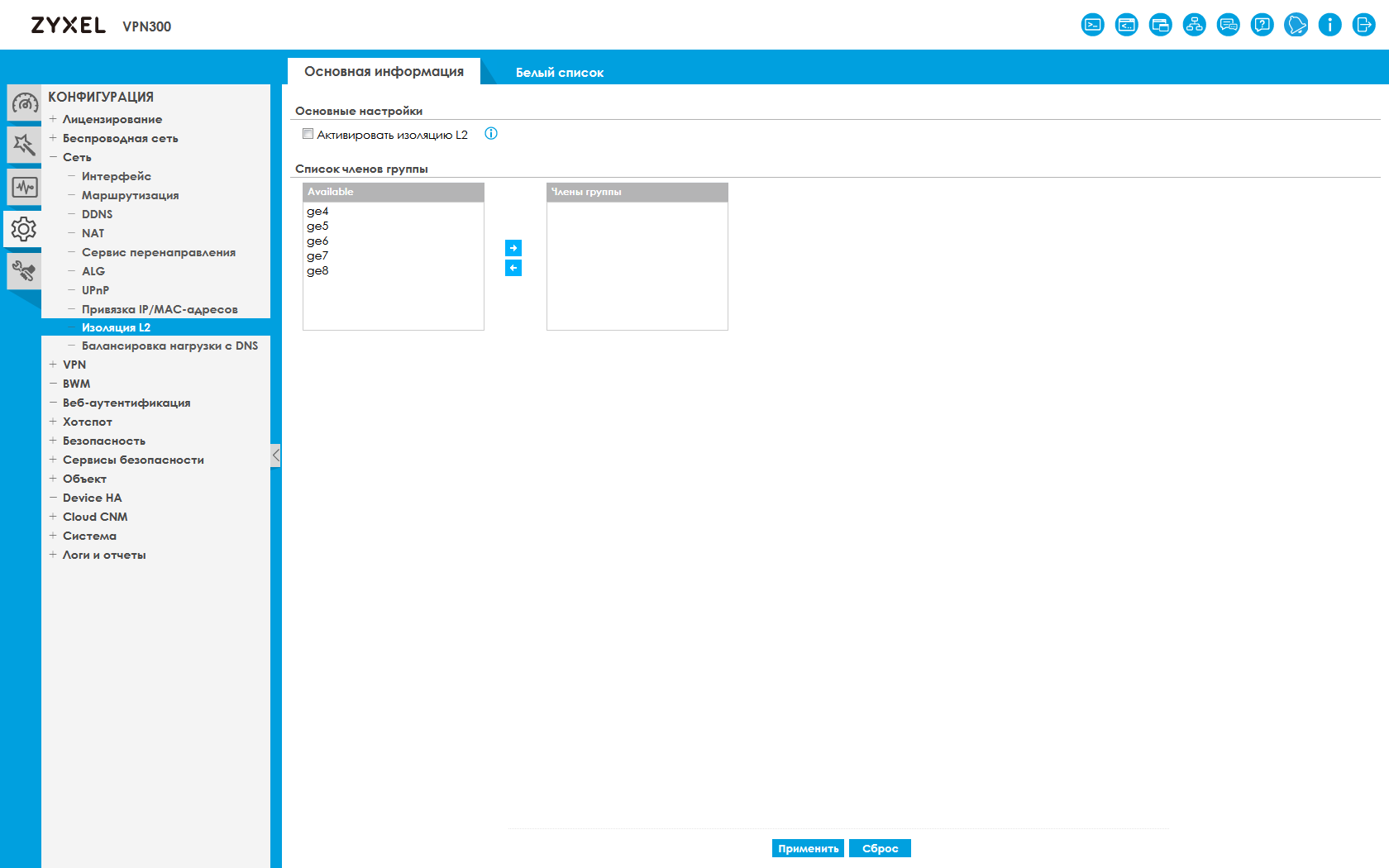

2) Изоляция L2 – блокировка трафика между клиентами, подключенными к сети шлюза (рис.2). Проводной ноутбук не сможет пинговать Wi-Fi клиентов на любых ТД и те тоже не смогут пропинговать ноутбук.

Итог:

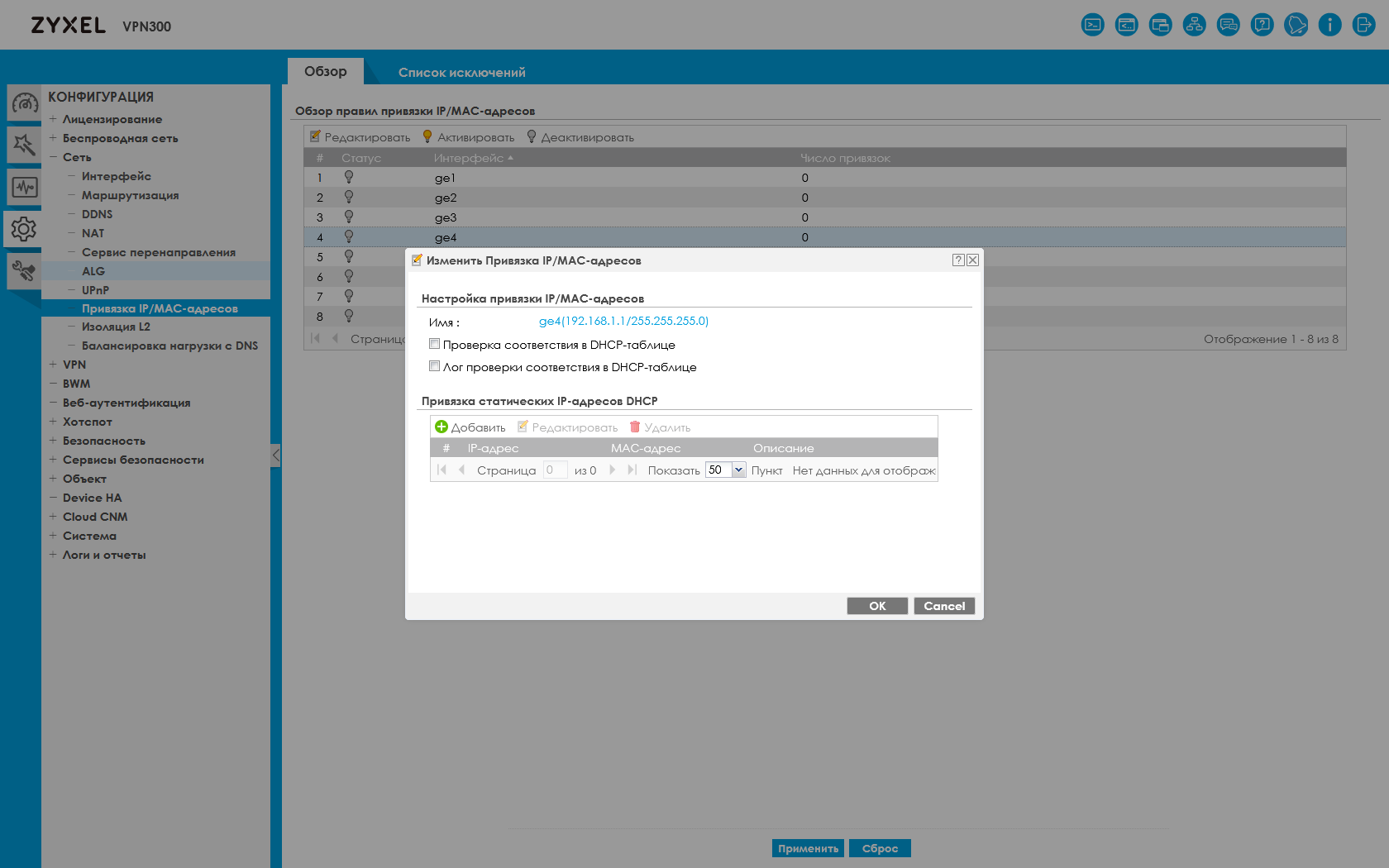

3) Привязка IP/MAC-адресов – шлюз проверяет связку IP-MAC со своей базой выданных IP при поступлении запросов (рис.3). Пользователь не сможет вручную назначить своему компьютеру другой IP-адрес и использовать его для подключения к шлюзу.

Итог: бывают кулхацкеры, сканируют сеть и ставят себе чужие IP или чайники с статическими IP на ноутбуках и долбят всю сеть в поисках домашнего сетевого диска с IP 192.168.1.2. Шлюз препятствует их несанкционированному вмешательству и незамедлительно сообщает на e-mail (п.13) и в логи, успеваем принять меры по блокировке таких гостей.

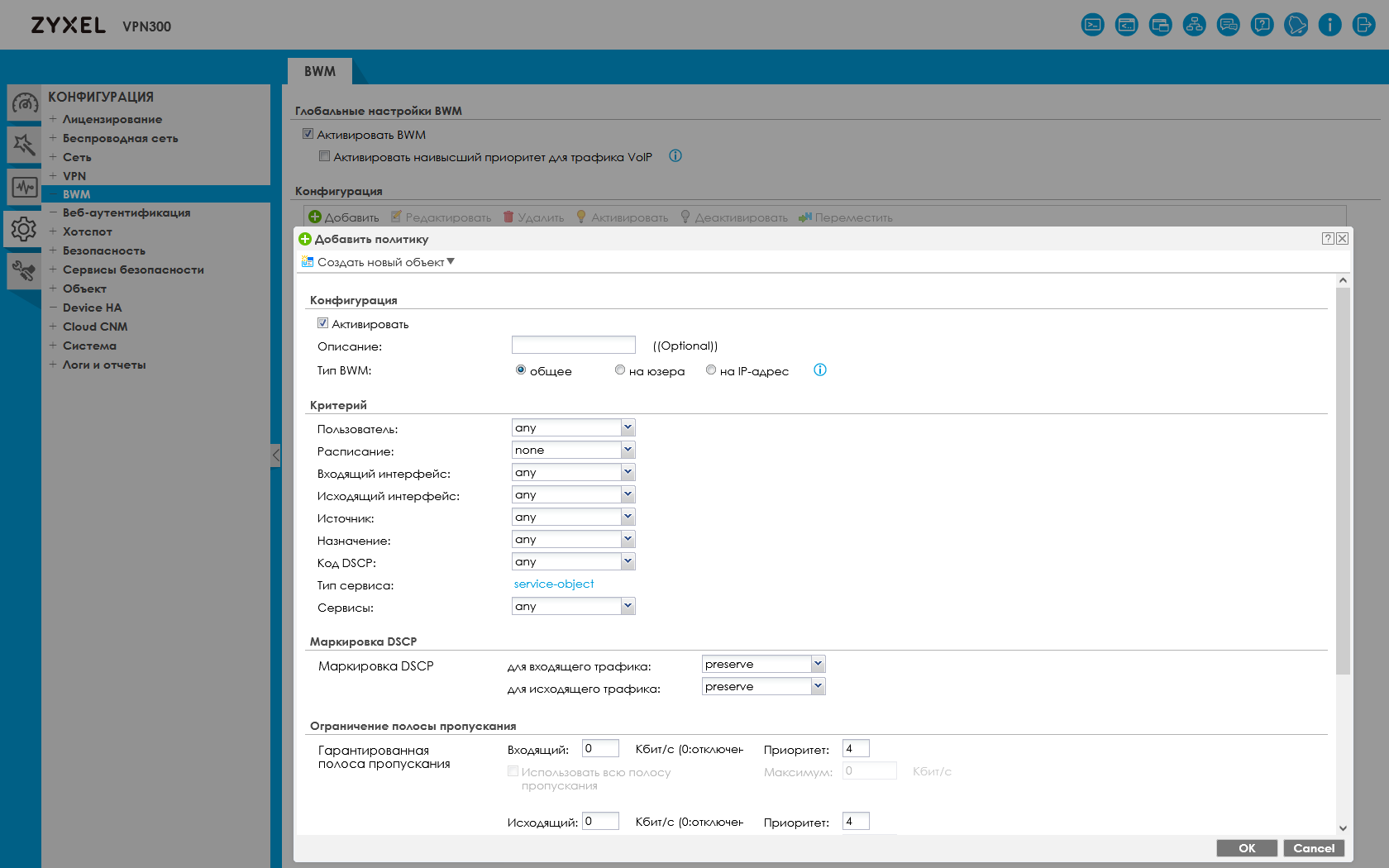

4) BWM (Bandwidth Management) – управление пропускной способностью (рис.4). Ограничение скорости силами шлюза любому подключённому устройству/учётке/подсети или группе устройств/учёток/подсетей.

В гостевой Wi-Fi сети всем неавторизованным (их много) ограничиваем скорость до минимума (например, 256 кбит/с), чтобы не заваливали агрессивными запросами (куча вкладок в браузере, вирусы, обновления), но разрешаем повышенные скорости до внешних серверов авторизации, для быстрой загрузки страницы авторизации. Далее, всем авторизованным выставим комфортные скорости, а VIP-персонам безлимит.

ВНИМАНИЕ! VIP-персоны с безлимитными скоростями упрутся в установленные ограничения скоростей в профиле SSID (рис.1), поэтому в профиле SSID выставляем максимально безопасные ограничения (30 мбит/с), чтобы VIP-персоны всю полосу на одной ТД не заняли.

Правилам можно применить расписание, к примеру, ночью авторизованным ещё выше скорости выделять.

Функционал очень широкий и понятный. Разберётесь. Подойдёт сетям с автономными и ТД Zyxel Nebula.

Итог: обезопасили гостевую сеть от агрессивных Wi-Fi устройств неавторизованных гостей, которые не собираются проходить авторизацию и засоряют её. И умеренно ограничиваем скорость большому количеству авторизованных во избежание перегруза интернет-канала.

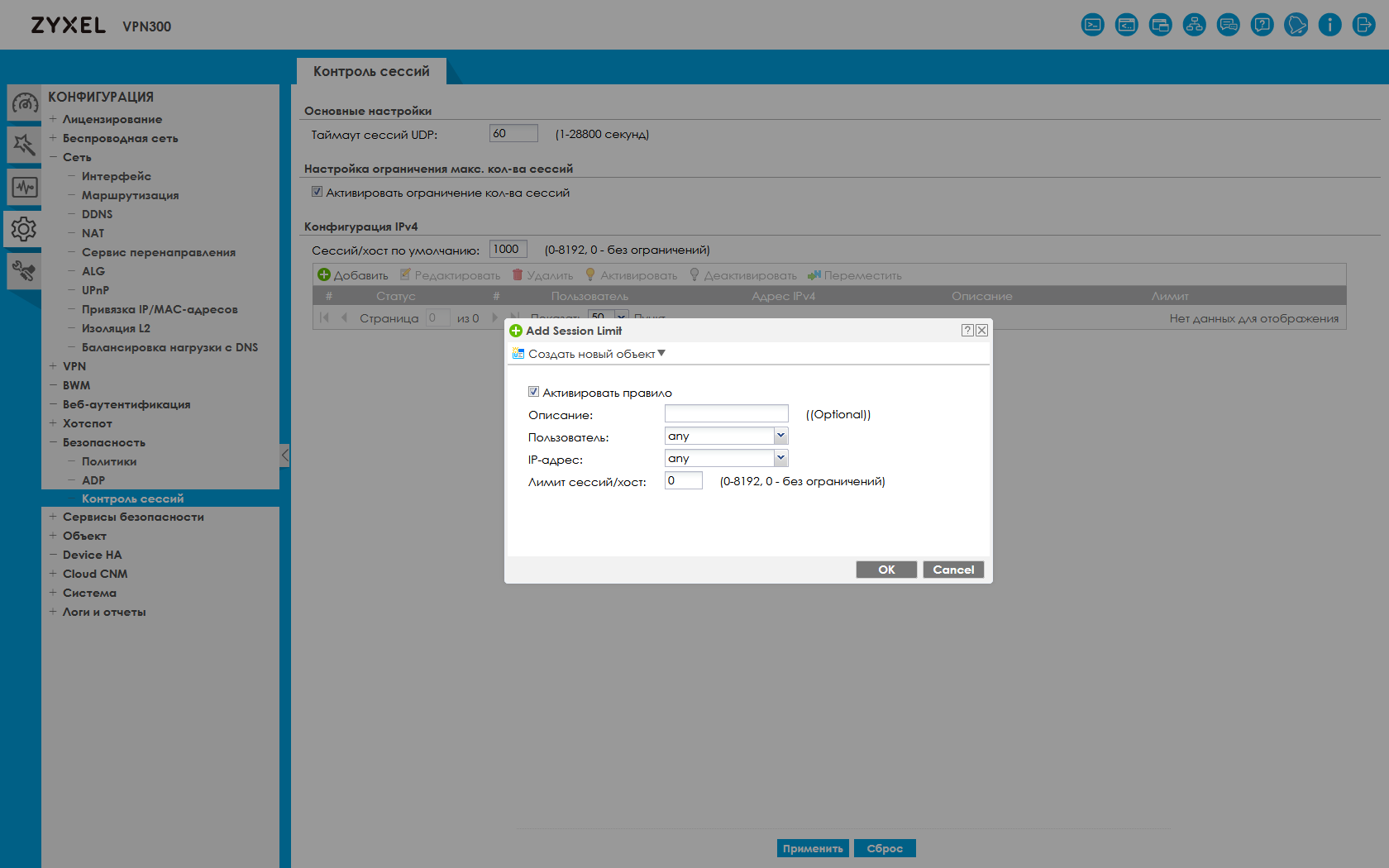

5) Контроль сессий – ограничение количества сессий гостям (рис.5).

Например, делаем так (правила действуют снизу вверх):

Итог: ещё раз обезопасили гостевую сеть от агрессивных Wi-Fi устройств неавторизованных гостей, которые не собираются проходить авторизацию, но при этом засоряют её.

6) Веб-аутентификация – авторизация гостевых устройств перед выходом в интернет (рис.6).

Профилями выбираем интерфейсы/подсети/адреса, которые необходимо авторизовать по постановлению Правительства РФ №758 от 31 июля 2023 года. По предварительной записи VIP-персонам, сотрудникам, телевизорам и другим специфичным устройствам создаёте отдельный профиль по мак-адресам и не требуете с них авторизацию или авторизуете встроенной системой биллинга с распечаткой ваучеров на термопринтере Zyxel SP350E. Остальные гости авторизуются внешним сервисом авторизации по смс/звонку.

Итог:

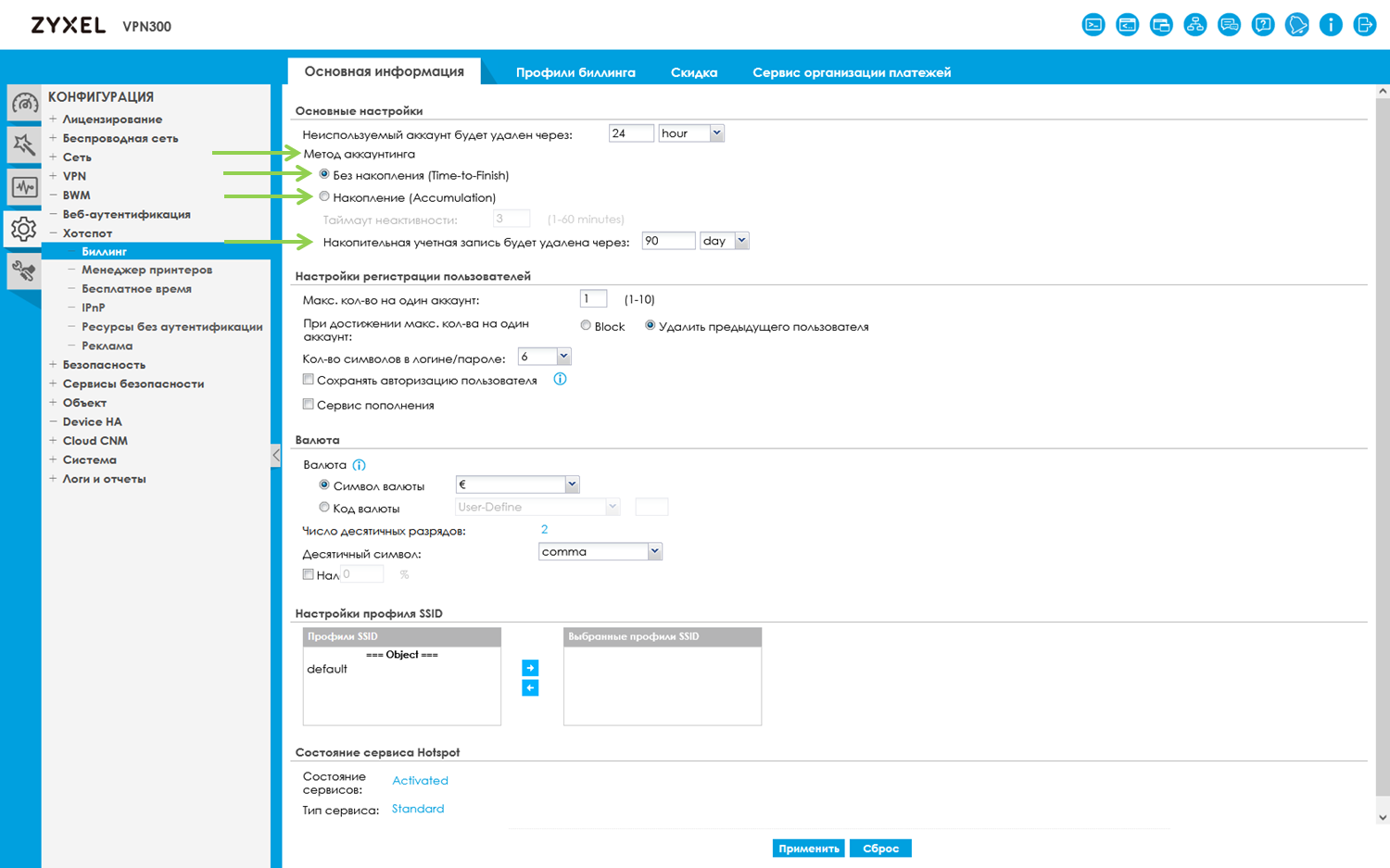

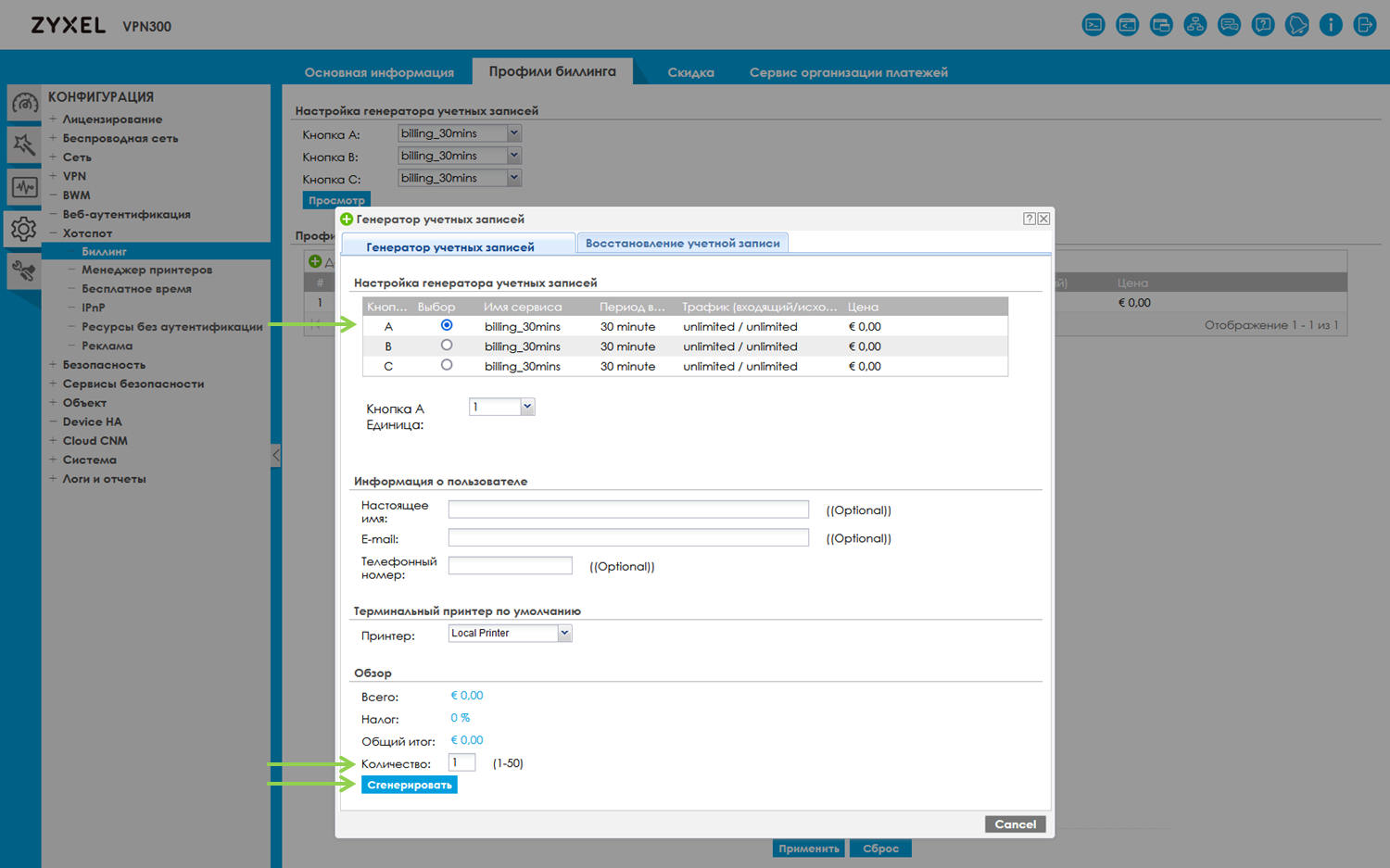

7) Биллинг (модуль встроенного сервиса авторизации) – учётные записи для гостей, тарифные планы.

Активируется платной лицензией “Управление хот-спотами (биллинг)” на шлюзах Zyxel линейки VPN (все); USG Flex (200/500/700). Функционал отсутствует у USG Flex 100/100W и всей линейки ATP.

Метод аккаунтинга (Рис.7-1):

Без накопления (Time-To-Finish) – при первой авторизации по учётке, запускается таймер учёта оставшегося времени и учётка аннулируется по истечении выданного времени с момента первой авторизации, вне зависимости от использования интернета. Например, в 9 утра авторизовались по учётке с тарифом «2 часа», поработали полчаса и вышли из учётки (logoff), она всё равно она аннулируется в 11 часов. Квоты на скачивание/отправку в мбайт/гбайт недоступны в этом методе.

Накопление (Accumulation) – при первой авторизации по учётке, запускается таймер учёта времени работы в интернете и учётка аннулируется при израсходовании выданного времени с момента первой авторизации. Например, в 9 утра авторизовались по учётке с тарифом «2 часа», поработали полчаса и вышли из учётки (logoff), таймер приостановится и возобновит учёт времени при повторной авторизации и так до повторного логоффа, или срабатывания таймаута неактивности, или полного истечения выданного времени. Квоты на скачивание/отправку в мбайт/гбайт доступны в этом методе.

Накопительная учётная запись будет удалена через ХХ дней – не до конца использованные учётки в любом случае будут удаляться через ХХ дней с момента первой авторизации.

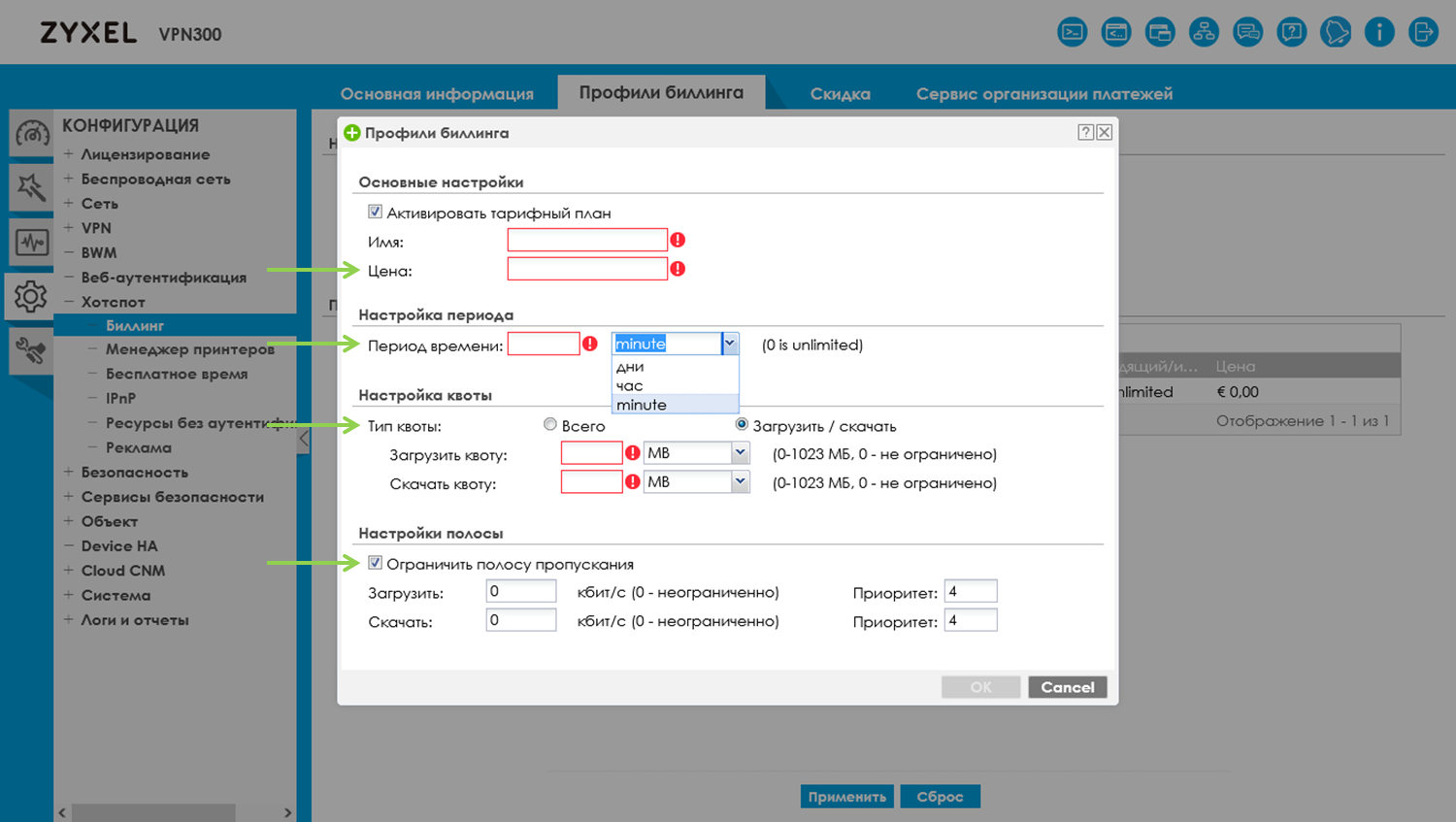

Создание профиля биллинга (тарифного плана) (рис.7-2).

Если перед конференцией много посетителей набралось, за один этап можно сгенерировать до 50 учёток по выбранному тарифу (кнопка A, B или C), распечатать на обычном А4 принтере прям из браузера и выдать. При бОльшем количестве посетителей, процедуру генерирования учёток повторить (рис.7-3).

Итог:

Один из нескольких случаев, как функционал биллинга выручил.

8) Менеджер принтеров – управление принтерами для распечатки ваучеров (рис.8).

Активируется платной лицензией “Управление хот-спотами (биллинг)” на шлюзах Zyxel линейки VPN (все); USG Flex (200/500/700). Функционал отсутствует у USG Flex 100/100W и всей линейки ATP.

Поддерживает принтеры только Zyxel SP350E. Для распечатки ваучеров не требуется доступ к веб-управлению шлюза, достаточно нажать на термопринтере на нужную кнопку с тарифом (создаются в п.7) и распечатается ваучер с реквизитами. Русские символы не поддерживает. Кодировка текста у ваучера UTF-8. Обходились транслитом.

Итог:

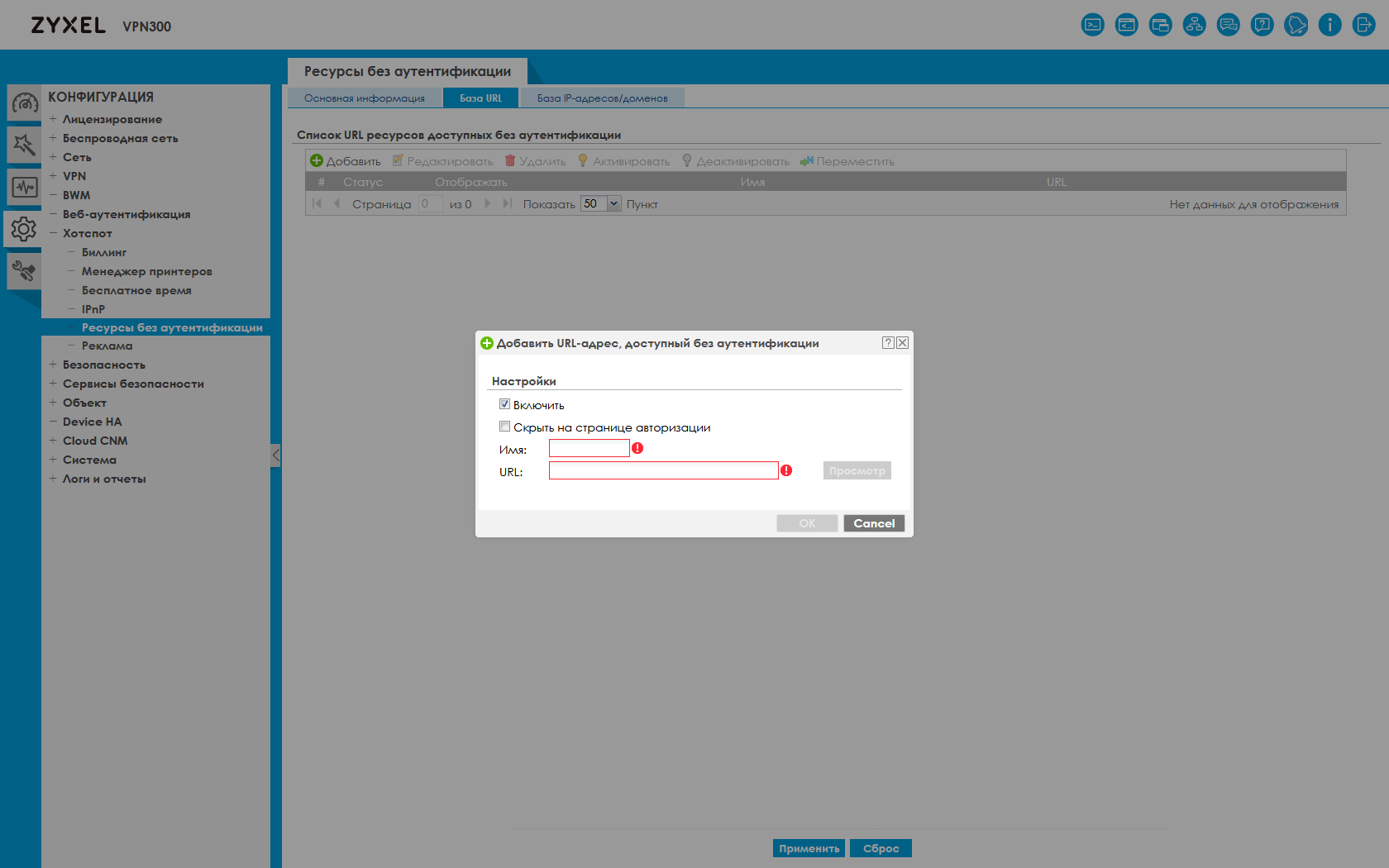

9) Ресурсы без аутентификации – разрешение посетить сайты без авторизации (рис.9).

Электрические котлы однофазные (220 в), с wi-fi управлением

Однофазные (220 В), с Wi-Fi управлением электрические котлы представлены 11 товарами

Однофазные электрические котлы представляют собой отопительные котлы, работающие от напряжения 220 В. Их максимальная мощность составляет 9 кВт.

§

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772

Notice: Undefined index: HTTP_USER_AGENT in /home/teplodvor/radiocopter.ru/docs/pages/vid.php on line 772