Никто не знает, сколько дронов в мире. По разным оценкам, их общее количество колеблется от двух до семи миллионов, а один из источников утверждает, что дронами владеют более 10 % американских семей. Неудивительно, что их так много, ведь беспилотник – дешевое и простое в управлении устройство. Но насколько безопасны дроны?

Одновременно с развитием интернета вещей эволюционируют и методы взлома умных девайсов. Уже сейчас существует целый зоопарк троянов для IoT, но одними только роутерами, телеприставками и IP-видеокамерами ассортимент интеллектуальных устройств отнюдь не исчерпывается. Особый интерес с точки зрения информационной безопасности представляют дроны — научиться управлять чужим летательным аппаратом мечтают многие. Имеются ли способы перехвата управлением дронов? Сейчас разберемся!

Еще по теме: Глушилка WiFi сигнала на ESP8266

Специалисты рассказали, что уязвимости находятся на стадии сопряжения приёмника (или дрона с приемником) и передатчика. Дело в том, что для сопряжения ExpressLRS использует биндинг-фразу. Она гарантирует что правильный приёмник соединен с правильным передатчиком. Уязвимости же позволяют извлечь часть уникального идентификатора этой биндинг-фразы. Остальная часть подбирается перебором. После того, как будет установлен полный идентификатор, злоумышленник сможет использовать свой передатчик для управления дроном.

К счастью, специалисты предложили пути решения этой проблемы.

T-Mobile заплатит $350 млн за утечку данных

20:35 / 24 июля, 2023

Урегулирован коллективный иск пострадавших от утечки клиентов

Американский оператор связи T-Mobile выплатит $350 млн в рамках урегулирования мирового соглашения, сообщает TechCrunch. Речь идет о коллективном иске пострадавших от утечки данных. Дополнительно компания потратит «на безопасность данных и сопутствующие технологии» $150 млн. В результате кибератаки в конце 2020 года была скомпрометирована информация, принадлежащая примерно 76,6 млн человек. В начале 2023 года базу клиентов T-Mobile хакеры выставили на продажу в интернете. Киберпреступники сообщили, что взломали серверы оператора, в том числе сервер Oracle, содержащий данные клиентов. Один из них пояснил, что был поражен ужасным уровнем безопасности компании. Взломать внутреннюю сеть компании удалось с помощью доступных инструментов для пентеста.

- Новости по теме

- В списке есть и украинские БПЛА

- Хакеры Killnet ополчились против Lockheed Martin

- Продажи дронов в сети MediaMarkt приостановлены

- Помимо защиты беспилотников технология позволяет скрывать объекты критической информационной инфраструктуры

- О пользе и опасности

- Как взламывают дроны

- Советы по защите дронов

- Как киберпреступники похищают данные с помощью дронов

- Как обнаружить и обезвредить дрон-шпион

- Как обезопасить сетевое и воздушное пространство от атак дронов

- Будущее дронов

- Взломав системы дрона, хакер может направить его по другому маршруту

- К истории вопроса

- Под капотом дрона

- Перехват дрона

- Большие игрушки

- Thor Love and Thunder – The Loop

- Выводы

Новости по теме

Выпускник факультета информационных технологий Технического университета в Брно Давид Бажоут рассказал о новой разработке в интервью «Радио Прага».

Учёный сообщил, что система использует нейросеть, чтобы декодировать видео, снятое дроном. Изображение делится на небольшие «ячейки». ИИ анализирует каждую из ячеек по отдельности, а потом составляет общую картину и создаёт модель стандартного поведения человека для текущих условий. Если человек ведёт себя неправильно, ИИ сообщает об этом оператору дрона.

Исследователи испытали работу дрона на футбольном поле. Они попросили нескольких футболистов лечь на землю в ходе матча. Система сразу просигнализировала об аномалии.

Авторы проекта признали, что в обычных условиях нейросеть может ошибиться. К тому же «аномальное» поведение человека не всегда означает угрозу. Поэтому система самообучается в режиме реального времени, а оператор может увеличивать или уменьшать её чувствительность к нестандартному поведению.

Ещё ближе к делу — главные новости и самые интересные истории в нашем Telegram-канале.

В списке есть и украинские БПЛА

Министр цифровой трансформации Украины Михаил Фёдоров опубликовал фотографии и подробности о дронах, которые приобрели для военных в рамках проекта «Армия дронов», и поведал об украинских беспилотниках.

Среди них — одни из лучших дронов, FLyEye. Скорость может достигать 160 км/ч, а дальность полёта — 60 км. Также ВСУ усилят дроны DJI Matrice 300. Беспилотники имеют мощные камеры и тепловизоры.

Он также сообщил, что через платформу UNITED24 собрано уже около 20 млн долларов. До конца августа будет выполнена первая задача — куплено 200 дронов-разведчиков.

Ведём переговоры с украинскими производителями беспилотников, чтобы в дальнейшем покупать их для Армии дронов. Увидели крутые БПЛА от компаний Скайтон, SKIF и Укрджет. Укрджет — один из крупнейших украинских БПЛА с серийным производством. Проводит около 10 часов в воздухе и может летать в 150 км от управляющей станции. SKIF имеет камеру, которая работает в автономном режиме. Скайтон может находиться в небе до 20 часов.

Ранее сообщалось, что ВСУ получили беспилотные летательные аппараты H10 Poseidon II, которые стоят около 318 тысяч евро.

В июле Фёдоров заявил, что Украина заключила контракты на закупку различных беспилотных летательных аппаратов на сумму около 7,1 млн долларов.

3 августа 2023 в 11:09

Эксперты в области кибербезопасности из компании Bishop Fox заявили об угрозе использования квадрокоптеров при хакерских атаках и придумали собственного дрона-защитника. Об этом сообщает Financial Times.

По словам сотрудника отдела кибербезопасности Bishop Fox Френсиса Брауна (Francis Brown), современные беспилотники — это своего рода «ноутбуки, которые умеют летать». Со своей командой исследователей он разработал квадрокоптер, который специализируется на проверке безопасности подключения и защите от «вражеских» дронов. Такие беспилотники могут быть использованы для оценки уровня защиты беспроводных соединений и сетей ближнего радиуса действия, таких как Wi-Fi и Bluetooth.

Один из участников проекта Брауна Дэвид Латимер (David Latimer) заявил, что сегодня крупные компании не подготовлены к угрозе дронов-хакеров. «Беспилотник может просто приземлиться на крышу, сидеть там, подключившись к внутренней сети, и запросто считывать удары по клавишам клавиатуры», — сказал Латимер.

Хакеры Killnet ополчились против Lockheed Martin

«С этого дня оборонная корпорация Lockheed Martin будет подвергаться моим кибератакам. Производственная система управления промышленных комплексов Lockheed Martin будет парализована!», — написал в Telegram-канале KillMilk, основатель Killnet.

Он пообещал опубликовать в открытом доступе все данные сотрудников американской компании, а им самим пригрозил преследованием по всему миру. «Я против оружия! Я против торговли смертью», — добавил KillMilk.

Он также призвал другие хакерские группировки атаковать производственные циклы Lockheed Martin и распространять личные данные сотрудников компании. Некоторые группировки уже заявили, что присоединяются к KillMilk.

Это не первая акция, о которой объявляют хакеры из Killnet. Так, они утверждали, что взломали сайт группировки Anonymous, которая «объявила кибервойну России», устроили DDoS-атаки против государственных и частных предприятий Литвы и против налоговой службы Латвии. Группировку Killnet на Западе считают связанной с Россией.

1 августа 2023 в 14:52

Продажи дронов в сети MediaMarkt приостановлены

Немецкие СМИ сообщили, что MediaMarkt, крупнейший ритейлер электроники в стране, убрал со своих полок дроны, произведённые китайской фирмой DJI. В понедельник DJI опубликовала заявление, в котором говорится, что это произошло из-за того, что на прошлой неделе компания и многие её партнёры подверглись кибератакам.

В заявлении утверждается, что немецкая MediaMarktSaturn Retail Group, партнёр DJI на протяжении многих лет, также стала жертвой хакерской атаки. В прошлую пятницу немецкое предприятие приостановило продажу дронов DJI из соображений безопасности, и обе стороны всё ещё обсуждают этот инцидент.

Мы неоднократно заявляли, что вся продукция DJI предназначена для гражданских целей и не может соответствовать требованиям военного применения. В настоящее время совершенно неправильно обвинять DJI на зарубежных социальных платформах. Кроме того, внутренняя команда DJI по соблюдению требований состоит из опытных профессионалов, которые обеспечивают полное соответствие бизнеса DJI международным нормам.

DJI была основана в 2006 году и имеет штаб-квартиру в городе Шэньчжэнь на юге Китая. Однако в последние годы DJI столкнулась с растущими ограничениями со стороны правительства США по соображениям национальной безопасности. Компания по разработке программного обеспечения Figma из Сан-Франциско ранее начала разрывать отношения с DJI, чтобы обеспечить соблюдение санкций.

Вице-премьер-министр Украины Михаил Федоров официально потребовал от китайского производителя беспилотных летательных аппаратов DJI прекратить помогать России.

IT-специалист из Екатеринбурга стал победителем конкурса по взлому радиоуправляемого дрона

07:30 / 1 июня, 2012

Хакеру удалось перевести управление дроном, который контролировался организаторами посредством смартфона через сеть Wi-Fi, на свой собственный смартфон.

Российский специалист в области национальной безопасности Сергей Азовсков из Екатеринбурга стал победителем конкурса по взлому радиоуправляемого дрона, который проходил 31 мая текущего года во время хакерского форума Positive Hack Days 2012 в Москве. Об этом сообщает РИА Новости. Радиоуправляемые дроны, известные также как AR-дроны, могут быть использованы для шпионажа, так как они оснащены видеокамерой с возможностью записи. Участники конкурса должны были перехватить управление миниатюрным летательным аппаратом, который контролировался организаторами посредством смартфона через сеть Wi-Fi. Азовскову удалось переключить управление дроном на свой смартфон. После конкурса Азовсков заявил: «Проблемы возникли с мобильным приложением, которое используется для управления дроном. Я его скачал, установил, а потом выяснилось, что оно работает с ошибками, которые пришлось устранять». Конкурс по взлому дронов проводился в рамках более масштабного соревнования CTF (Capture the Flag), которое проходит на форуме Positive Hack Days 2012 в Москве. В CTF участвуют несколько команд, которые атакуют чужие сети и защищают свои. Основной задачей участников является обнаружение уязвимостей в системах противников и получение доступа к секретной информации (флагам). Помимо этого, участники также должны обнаруживать и устранять уязвимости в своих системах. Победа в конкурсе принесла команде Азовскова дополнительные очки в CTF. Помимо этого, взломанный летательный аппарат остался у победителя.

Помимо защиты беспилотников технология позволяет скрывать объекты критической информационной инфраструктуры

Сотрудники Института компьютерных технологий и информационной безопасности Южного федерального университета (ЮФУ) разработали метод создания ложных информационных полей. Он позволяет минимизировать риски раскрытия беспилотного летательного аппарата и защитить его.

Идея базируется на методах добавления шума в легитимный канал связи для сокрытия реального сигнала. «В нашем методе мы используем не просто шум, но создаём ложную информацию о БПЛА в радиочастотном диапазоне. Многие модели БПЛА представляются как точка доступа Wi-Fi и позволяют оператору подключиться к ним для управления. Наш программный модуль создаёт различное число точек доступа с параметрами реальных БПЛА на разных каналах частоты 2,4 ГГц. Таким образом решается сразу несколько задач защиты: имитация группы БПЛА, которая надвигается на потенциального противника, скрытие общения реального БПЛА за ложными информационными полями, и, наконец, если злоумышленник решится атаковать ложную цель, то он раскроет себя — появится возможность его зафиксировать и контратаковать», — пояснила смысл нового метода доцент кафедры безопасности информационных технологий Института компьютерных технологий и информационной безопасности ЮФУ Елена Басан.

Беспилотные летательные аппараты сегодня становятся всё более популярным решением для выполнения различных задач. Однако БПЛА уязвимы для атак злоумышленников, наиболее часто — через каналы связи. Технология создания ложных информационных полей — способ защиты физически незащищённого беспроводного канала связи.

«Кроме защиты самих БПЛА или групп БПЛА, данная технология может позволить скрыть объекты критической информационной инфраструктуры, если там применяются беспроводные каналы связи. Технология создания ложных информационных полей напоминает так называемый honeypot, или приманку. Злоумышленник видит ложные цели и пытается их атаковать, при этом легитимные данные остаются в безопасности. Такая система может выступать как первая линия защиты и отнюдь не отменяет необходимости других мер. При этом технология создания ложных информационных полей является попыткой защитить физически незащищённый беспроводной канал связи и, таким образом, решить фундаментальную проблему защиты беспроводной связи», — отметила Басан.

Дроны сейчас используют все кому не лень — от Amazon, которая пытается с их помощью доставлять посылки, до киношников, которые снимают на подвешенные к брюху коптеров камеры красивые общие планы. Ну и конечно, хватает и любителей, благо вполне пристойный квадрокоптер стоит около $500 — кто-то может позволить себе за такую сумму просто игрушку, а кто-то оправдывает приобретение дрона тем, что он будет полезен, например, для свадебной фотографии.

Нет, это не баг в прошивке и не случайная потеря управления — просто ваш дрон угнали. Как показал на Security Analyst Summit Джонатан Андерссон (Johnathan Andersson), при наличии нужного оборудования и знаний можно собрать установку, которая позволяет делать это за несколько секунд.

Чтобы угнать дрон, Андерссону потребовались программно-определяемое радио (SDR), джойстик от дрона, микрокомпьютер и небольшое количество другой электроники. С помощью SDR ему удалось настроиться на волну, на которой дрон взаимодействует с контроллером, а смекалка и некоторое количество времени, потраченного на эксперименты, позволили понять, как именно на этой волне передаются сигналы.

Разобраться, как устроена передача данных между дроном и контроллером, действительно довольно сложно, тем более что раз в 11 миллисекунд передатчик меняет канал связи. Но если единожды это сделать, больше существенных препятствий на пути к взлому дрона не будет. Протоколов, которыми пользуются производители коптеров, немного, и они довольно схожи между собой.

А поскольку производители исповедуют принцип «безопасность через неясность» и рассчитывают на сложность взлома самого протокола, то шифрование для передачи команд по этому протоколу они используют предельно простое. Установка Андерссона (у которой, кстати, есть собственное имя — Icarus) вполне в состоянии взломать это шифрование в течение тех самых 11 миллисекунд, за которые меняется канал, и отправить на дрон набор команд, позволяющий полностью перехватить управление коптером — буквально на лету.

В результате пульт в руках его владельца превратится в бесполезную железку, поскольку дрон не будет воспринимать с него сигналы. В следующем видео вы можете видеть, как угон дрона происходит на практике:

https://youtube.com/watch?v=HHqPP7W_UzA%3Fversion%3D3%26rel%3D1%26fs%3D1%26showsearch%3D0%26showinfo%3D1%26iv_load_policy%3D1%26wmode%3Dtransparent

Андерссон говорит, что эта проблема может затрагивать почти всю индустрию — от копеечных игрушек до дорогущих профессиональных моделей, поскольку все протоколы передачи данных между дроном и пультом потенциально уязвимы к одному и тому же типу атак.

Проблему могло бы решить усиление шифрования, но это тоже совсем не так просто сделать, поскольку далеко не все пульты поддерживают перепрошивку. Кроме того, использование шифрования требует достаточно серьезных вычислительных мощностей и дополнительного расхода энергии, причем не только на стороне контроллера, но и на стороне самого коптера. Это довольно серьезное препятствие, ведь в дронах каждый грамм и ватт-час на счету.

Хочется верить, что производители озаботятся этой проблемой в ближайшем будущем: махать рукой улетающим за горизонт сотням долларов довольно грустно. Киношникам наверняка еще грустнее — их дроны стоят тысячи и даже десятки тысяч долларов, а взламываются, судя по всему, точно так же.

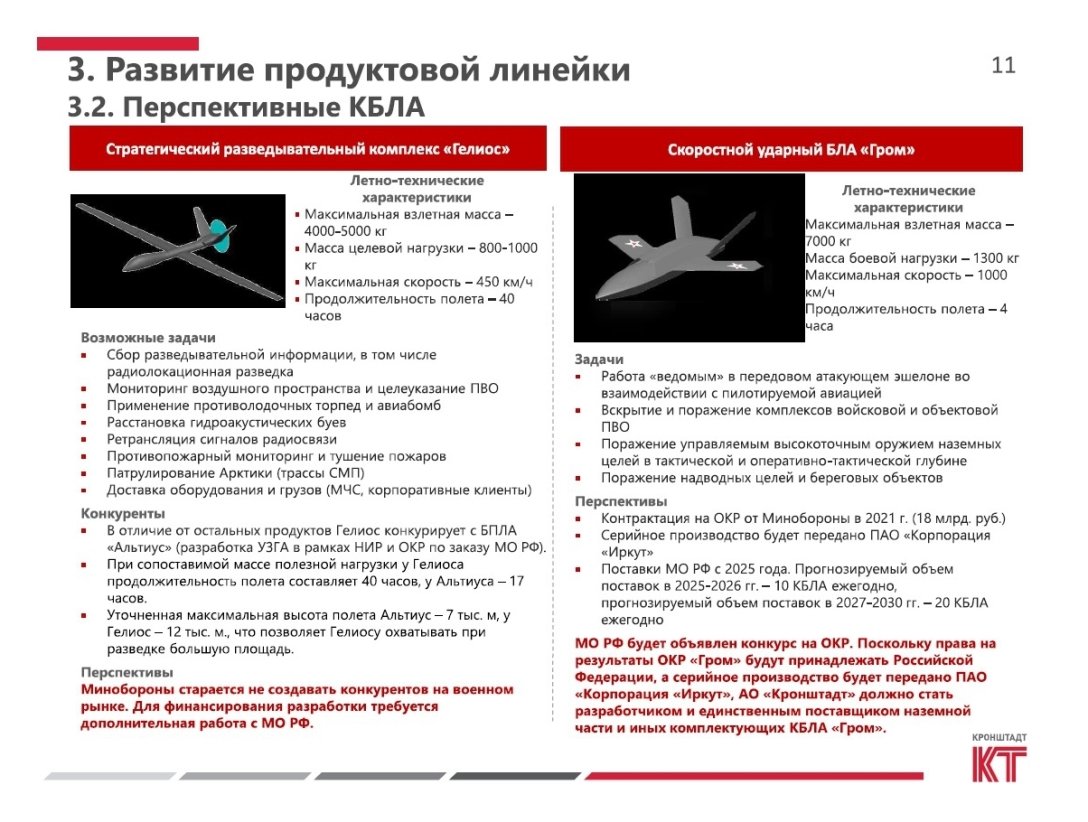

В результате хакерской атаки раскрыты характеристики и детали производства трех новых БПЛА: “Гелиос”, “Гром” и “Орион-Э”.

В архиве содержатся презентации и техническая документация акционерной финасовой корпорации “Система”, компании “Кронштадт” (ООО “ИТР”) и акционерного общества “Рособоронэкспорт”. В них раскрывают характеристики, а также детали производства двух российских беспилотников: “Гелиос” и “Орион-Э”.

“Гелиос” — это БПЛА для радиолокационного дозора от компании “Кронштадт”. Как сообщает Russia Today, это новый аппарат, его первый полет должен состояться в 2024 году. Он предназначен для патрулирования и обеспечения радиосвязи. В отчете “Системы” отмечается, что к 2030 году производитель должен выпускать до 22 “Гелиосов” в год.

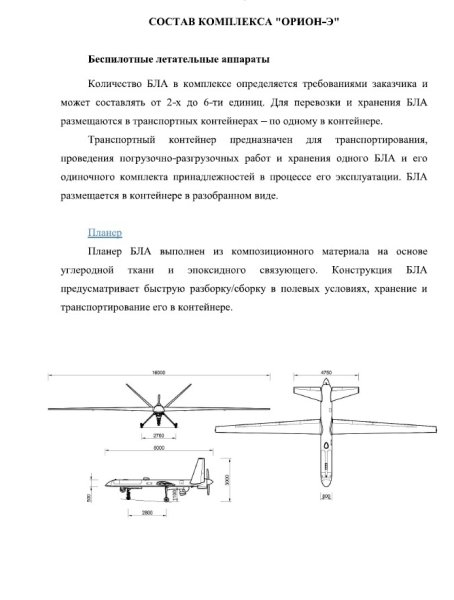

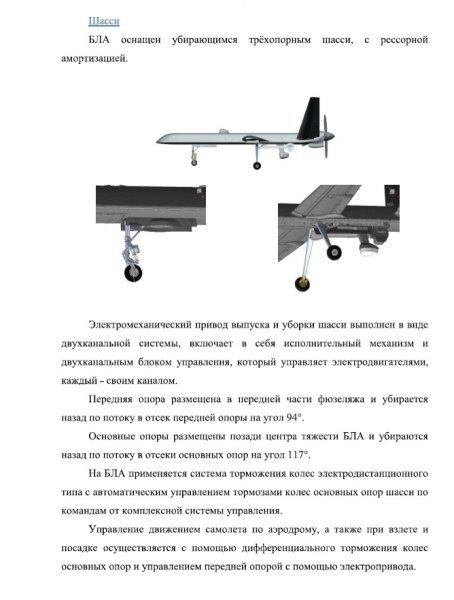

“Орион-Э” представлен как коплекс воздушной разведки с беспилотниками большой продолжительности полета, который тоже разрабатывает “Кронштадт”. Среди прочего БПЛА должен проводить радиолокационную разведку, ретрансляцию сигналов радиосвязи, тушить пожары, доставлять оборудование, указывать цели для ПВО.

Техническая документация о дроне “Орион-Э”

В одной из презентаций также упоминается скоростной ударный БПЛА “Гром”, который способен поражать комплексы ПВО, а также других наземных и надводных целей. Кроме того, он должен быть “ведомым” в составе атакующего эшелона боевых самолетов. Контракт с Минобороны планировали заключить в 2023 году, а первые поставки “Громов” могут начаться с 2025 года.

Характеристики БПЛА “Гелиос” и “Гром”

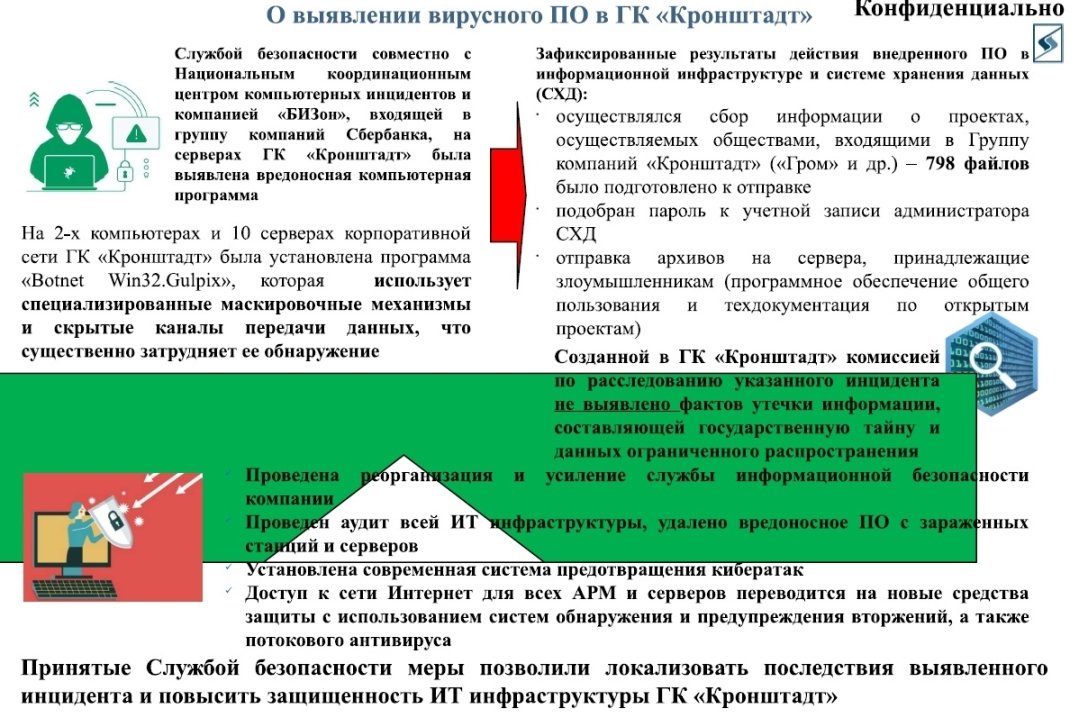

Хакеры также разместили документ, который посвящен кибератаке на “Кронштадт”. Согласно тексту, в системе компании обнаружили вирусное ПО, из-за чего сторонняя компания по кибербезопасности “БИЗон” провела расследование и порекомендовала меры защиты. Зная об уязвимостях, которые специалисты не обнаружили, хакеры могут провести повторную атаку.

Информация о взломе “Кронштадта”

“Планы и тактика российских беспилотных летательных аппаратов взломаны. Мы надеемся, что эта информация поможет закончить войну как можно скорее, никакая война не оправдана!”, — отметили хакеры в своем твите.

В интервью изданию International Business Times YourAnonSpider прокомментировал недавний “слив” информации и обратился к президенту РФ Владимиру Путину и россиянам:

Ранее писали, что БПЛА в России втрое подорожали из-за войны в Украине. По информации СМИ, дроны массово отправляют боевикам так называемых “ДНР” и “ЛНР”, а у оставшихся скоро начнутся проблемы с аккумуляторами.

Сообщали также, что в России разрабатывают новый способ защиты дронов от систем РЭБ. По словам эксперта Валерия Яковенко, причина заключается в успешной работе ВСУ, которые сбивают вражеские аппараты.

Когда я учился классе в девятом или десятом, пришла к нам в школу новая учительница по физике, молодая девица, чуть не сразу после ВУЗа, не больше двадцати пяти ей было. Это я сейчас-то понимаю, что она была молодая, а тогда – ну училка и училка, ничего особенного.

В то время я носил длинные волосы и черные футболки с рок-группами, хотя и учился при этом вполне сносно. Но не по физике, я был абсолютный гуманитарий, а все эти ваши точные науки принципиально игнорировал.

Новая физичка взялась за меня капитально, часто вызывала к доске, что-то объясняла мне лично, короче говоря – выделяла меня из всего класса. Я становиться в позу не стал, она же нормально ко мне относилась, даже что-то по предмету читать стал, хоть и без особого энтузиазма.

Однажды, во время урока я что-то не смог ответить, и у нас с ней приключился такой диалог:

– Да зачем мне вообще физика? – возмутился я. – Я на юриста поступать планирую, там это все не нужно.

– Неважно куда ты будешь поступать, – ответила учительница, – физика – это наука об окружающем мире. Как ты, не зная физики, мотоцикл починишь?

Этот аргумент поверг меня в некоторую растерянность. Какой ещё к бесу мотоцикл? У меня велосипед, вообще-то.

Прошла пара месяцев, решили наши городские власти устроить на майские праздники молодежный фестиваль, с рок-концертом и интересными конкурсами. Естественно, я не мог пропустить такое. Местом проведения было выбрано озеро довольно далеко от города, видимо, чтобы не мешать никому. Из города до озера запустили несколько автобусов, но основная масса посетителей добиралась на своем транспорте.

Фестиваль прошел весело и душевно, я заболтался с кем-то из музыкантов и пропустил момент, когда последние автобусы уже уехали с озера. Да, можно было напроситься к кому-нибудь пассажиром, благо народ после фестиваля ещё не разъехался, но я не стал. До города минут пятьдесят вдоль трассы через лес, а я, сознаюсь, чуток на фесте выпил, ну и решил, что проветрюсь, пока домой иду.

И вот, топаю я по трассе, изредка мимо меня проносятся машины, фуры и прочий автотранспорт. Вдруг слышу адский рев и грохот, из-за поворота со стороны озера показывается ватага мотоциклистов, местные байкеры. Издавая ужасный шум и извергая клубы дыма они проносятся мимо меня и уезжают в закат. Хотя нет, один байк останавливается на обочине прямо по курсу моего движения. Ну, остановился и остановился, что же теперь.

Подхожу ближе и вижу, что на большом черном мотоцикле сидит девица проклепанных казаках, кожаных штанах с бахромой и такой же, в индейском стиле косухе. На голове спортивный мотоциклетный шлем расписанный языками пламени с тонированным стеклом.

– Ты чего, с феста топаешь? – спрашивает она.

– Угу, – отвечаю.

– А чего пешком?

– Дык, автобус пропустил, – говорю.

– Садись, подвезу, – рассмеялась байкерша, – а то чего ты будешь ноги топтать попусту?

Нет, я конечно собирался проветриться, но знаете, не каждый день вас предлагает прокатить на байке симпатичная девушка. Ну, вернее я не знал еще тогда, симпатичная она или нет, но фигура и голос меня покорили, хотя голос как раз был искажен из-за шлема. Но много ли надо пацану в пятнадцать-то лет? Вот я и не заставил себя долго уговаривать, воробьем вспорхнул на байк и нежно обнял барышню за талию. Бешено взревев мотоцикл сорвался с места.

До того я ни на чем таком никогда не ездил, ну разве что на велосипеде, поэтому был немало впечатлён. Мы неслись с какой-то бешеной скоростью, мне пришлось зажмурить глаза от ветра и поплотнее прижаться к байкерше, чтобы не слететь на землю на какой-нибудь очередной кочке. Изредка открывая глаза я видел, что мы пролетели пулей по трассе, въехали в город и, чуть сбавив скорость, понеслись по залитым электрическим огнем улицам. Вообще я думал, что она меня высадит на первой же автобусной остановке, благо время было еще детское, автобусы ходили, но ехали мы в нужную мне сторону, поэтому я не стал ничего говорить. Да и не смог бы, наверное, ибо разговаривать было абсолютно бессмысленно; ветер и мотор ревели так, что я бы при всем желании не докричался.

Пролетев пару проспектов мы завернули в мой микрорайон и остановились практически возле моего дома. Совпадение наверное.

– Спасибо, – вежливо сказал я, слезая с байка.

– Пожалуйста, – усмехнулась байкерша, – давай, подрастай, покупай себе такой же и будем вместе гонять.

Меня чуть задело ее “подрастай”, вообще-то я уже вполне взрослый самостоятельный молодой человек, но виду я не подал. Ещё раз оглядел мотовалькирию и заметил, что у нее на шее висит такой кожаный кошелек с бахромой и индейской вышивкой, красивая штучка в её стиле.

– До свидания, – вежливо сказал я, я был очень воспитанным парнем.

– Бывай! – снова рассмеялась байкерша, – чао-какао!

Взревел мотор, мотоцикл сорвался с места и растворился в густых сумерках.

А уже почти в самом конце учебного года вызвали меня отвечать к доске домашнее задание по физике. Стою я, формулы черчу, что-то бубню.

– Нет, – поправляет меня физичка, – вот тут со знаком накосячил, – встает, берёт мел, подходит к доске и что-то там поправляет, – вот так правильно, видишь?

А я не вижу, потому что я впал в ступор, на формулы не смотрю, а стою и пялюсь на ее грудь. Не в том смысле, чего вы. Просто физичка в тот день пришла в джинсах и вельветовом пиджаке, а на груди у нее висел на кожаном ремне такой прикольный кошелечек с бахромой и вышивкой в индейском стиле.

Физичка мой взгляд заметила, улыбнулась и говорит:

– А, ну я вижу, что ты понял. Садись давай, пять оценка. Только внимательнее будь.

К сожалению в следующем году ее в нашей школе уже не было, перевелась куда-то, вроде бы даже в другой город. Так что подрасти-то я подрос, но вот погонять вместе, увы, не случилось.

О пользе и опасности

Дроны очень полезны. Они могут делать снимки недвижимости с воздуха для риелторов, срочно доставить медикаменты и т. Но у них есть один серьезный недостаток – безопасность.

Дрон, летающий над домом и снимающий неизвестно для чего, не только раздражает и вторгается в вашу личную жизнь. Есть проблема посерьезнее: киберпреступники взламывают дроны и используют их в своих целях (в том числе для взлома других устройств). Для этого им даже не понадобится собственный дрон – у них есть другие методы. Так что беспилотники полны уязвимостей, которые используют злоумышленники. Чем больше незащищенных дронов в небе – тем большую опасность они представляют.

=”Дрон-шпион с широкоформатной камерой”

Как взламывают дроны

Есть несколько способов взломать дрон. Технически это не так уж сложно, тем более что многие владельцы не особенно заботятся о защите. Обнаружив беспилотник, киберпреступник может взять его под свой контроль или перехватить видео и изображения, которые дрон передает на базовую станцию.

Злоумышленник может, например, подменить сигнал GPS. Получив другие координаты, дрон отменит первоначальный маршрут и полетит туда, куда прикажет новый «хозяин». Преступник может заставить его разбиться (просто ради развлечения) или врезаться в лобовое стекло машины, в человека или даже в другой дрон. Также он может посадить дрон и похитить его, а вместе с ним бортовую камеру и все файлы на его карте памяти.

Дрон можно взломать, даже находясь в километре от него. Радиосигнал редко шифруется, поэтому его легко раскодировать с помощью специальной программы – анализатора трафика (сниффера). Для этого не требуются особенные технические навыки или оборудование. Перехватывая сигнал от оператора, взломщик получает полный контроль над дроном и его системами. А еще сигнал можно просто заглушить, заставив дрон забыть все просьбы настоящего владельца.

Исследователь Сэми Камкар (Samy Kamkar) провел эксперимент под названием Skyjack: он угнал дрон с Raspberry Pi и с его помощью подчинил себе другие беспилотники, таким образом завладев целым роем дронов. Захват одного беспилотника с помощью другого существенно расширяет потенциал угрозы. Точно так же ботнеты – армии личных устройств, захваченных злоумышленниками, – совершают DDOS-атаки.

Злоумышленники могут перехватывать данные, которые дрон передает на базовую станцию, – например, видеозапись, транслируемую на контроллер системой First Person View (FPV). Часто производители обычных дронов, которые продаются в магазинах, не защищают их шифрованием, а незашифрованные данные – легкая добыча для злоумышленников. Это как раз и доказал эксперимент.

Советы по защите дронов

Некоторые люди беспокоятся о безопасности своих дронов, и не зря. К счастью, есть множество способов оградить любой беспилотник от атаки киберпреступника. Вот некоторые из них.

- Регулярно обновляйте прошивку дрона. Основные производители дронов выпускают исправления при появлении новых угроз – регулярное обновление поможет вам избежать их. Например, компания DJI выпустила исправление после того, как злоумышленники взломали сайт производителя, получив доступ к бортовым журналам, видео, фотографиям и картам пользователей в режиме реального времени. Однако некоторые клиенты не установили исправление, там самым оставив свои данные уязвимыми для атаки.

- Установите надежный пароль для приложения базовой станции. Придумайте сложную комбинацию из букв, цифр и специальных символов – большинство злоумышленников сдадутся после нескольких неудачных попыток взлома и будут искать более легкую добычу. К тому же, скорее всего, надежный пароль защитит дрон от перехвата сигнала.

- Если вы управляете дроном через смартфон или ноутбук, защищайте их от вредоносного ПО. В 2012 году несколько дронов, принадлежащих армии США, были инфицированы после того, как оператор скачал и установил игру с вредоносным ПО на управлявший компьютер. Используйте антивирус и не загружайте сомнительные программы и приложения.

- Подключите виртуальную частную сеть (VPN), чтобы защитить данные, которые передаются онлайн. VPN создаст между вашим устройством и сервером защищенное соединение – так злоумышленники не смогут перехватить ваши данные.

- Убедитесь, что к базовой станции подключено только одно устройство. Так хакеры не смогут перехватить сигнал для управления дроном через другие устройства.

- Убедитесь, что у дрона включена функция возвращения домой (Return to Home, RTH). Укажите ему местонахождение базы. Так дрон сможет вернуться к вам в случае потери или глушения сигнала и при низком заряде батареи. Эта функция поможет вам спасти дрон от угона. Однако, поскольку функция RTH работает только при включенном GPS, дрон будет уязвим для подмены GPS-координат.

Как киберпреступники похищают данные с помощью дронов

Все компьютеры снабжаются периферийной защитой – как физической, так и сетевой. Однако с появлением Wi-Fi и облачных служб данные стали более мобильными и легкодоступными. Вдобавок интернет вещей и RFID-системы делают возможной передачу данных между небольшими устройствами, такими как камеры видеонаблюдения или считыватели меток на товарах в магазине.

Wi-Fi, Bluetooth и RFID обычно работают на небольшом расстоянии, поэтому для защиты от взлома достаточно ограничить физический доступ к устройствам. С дронами у хакеров больше свободы действий.

Например, с помощью беспилотника можно перенести небольшой компьютер вроде Raspberry Pi или ASUS Tinker Board на крышу офисного здания и оттуда проводить кибератаки, пользуясь уязвимостью Wi-Fi, RFID или Bluetooth. Компьютер в украденном дроне может имитировать Wi-Fi. С помощью этой сети злоумышленники смогут красть данные с планшетов и смартфонов или взламывать Bluetooth-устройства (мышки и клавиатуры) и перехватывать данные, которые вводит пользователь (пароли, например).

Как обнаружить и обезвредить дрон-шпион

В соответствии с Воздушным кодексом Российской Федерации, дрон считается беспилотным воздушным судном (БВС). Это означает, что:

- запрещено сбивать их или создавать им физические помехи;

- запрещено создавать помехи для сигнала между контроллером и дроном.

Так что вам стоит позаботиться о защите своего пространства и своих данных.

Один из способов защититься от угроз – геозонирование. При помощи ПО на основе GPS или RFID устанавливается виртуальная граница вокруг определенной зоны. Если чужой дрон вторгнется в эту зону, его управляющее устройство получит сигнал, который не позволит ему влететь в установленную геозону (или взлететь в ее пределах). Крупные производители дронов, такие как DJI и Parrot, снабжают свои продукты устройством, которое запрещает им летать над аэропортами, тюрьмами, электростанциями и другими территориями с ограниченным доступом.

Тем не менее злоумышленники нашли способ удаления программ, которые запрещают дронам вторгаться в определенные зоны. Способы взлома дронов легко найти в интернете, а самый простой способ обойти геозонирование – обернуть дрон фольгой, блокирующей GPS-сигнал.

Кроме того, большинству пользователей геозонирование недоступно, несмотря на попытку создать реестр бесполетных зон в 2015 году.

Итак, запретить дрону залететь к вам во двор нельзя. Но его как минимум можно обнаружить. Есть несколько способов выяснить, не летит ли к вам дрон, но все они не идеальны. Пока что проверенной схемы поимки чужого дрона не существует.

Засечь беспилотник можно с помощью радара, но он не слишком надежен: например, он может принять птицу за дрон. Акустические датчики лучше справляются с задачей, так как их можно запрограммировать на распознавание звуков, характерных для определенных видов дронов.

Радиочастотные сканеры засекают электромагнитное излучение дронов, но они не смогут обнаружить беспилотники, использующие для навигации GPS-данные, а не радиосигнал.

Еще есть тепловизоры: они фиксируют исходящее от объектов тепло и могут обнаружить дрон по его термическому следу. Однако и здесь высок процент ложных срабатываний.

Обнаружить и остановить дрон сложно. Поэтому вместо того, чтобы высматривать летающих шпионов, большинству пользователей выгоднее усилить защиту своего дома и беспроводной сети.

Как обезопасить сетевое и воздушное пространство от атак дронов

Если вы боитесь, что дроны вторгнутся в воздушное пространство вашего дома, Kaspersky Antidrone вернет вам душевное спокойствие. Но если вы опасаетесь, что дроны похитят ваши данные, то лучше всего обеспечить защиту передаваемой информации.

- Если вы работаете через Wi-Fi, используйте VPN, чтобы никто не перехватил вашу информацию. «Лаборатория Касперского» предоставляет сервис VPN Secure Connection для защиты домашнего и публичного Wi-Fi.

- Защитите все IoT-устройства в вашем доме и подключите их к гостевой сети, чтобы хакеры не смогли пробраться в вашу основную сеть через умное устройство.

- Не оставляйте имя пользователя и пароль вашего роутера, указанные по умолчанию. Смените имя пользователя, так как оно отражает тип сети или устройства, и придумайте надежный пароль.

- Не используйте одинаковые пароли для разных сетей или устройств, иначе злоумышленникам будет легче вторгнуться в вашу цифровую жизнь с помощью дрона с камерой.

Будущее дронов

По мнению Федерального управления гражданской авиации США, будущее за коммерческими дронами, а не за игрушками. Дроны могут доставлять товары, помогать в геологоразведке и картографировании, следить за посевами и проводить инспекции в зданиях, где опасно находиться человеку.

Дронов будет становиться все больше, учитывая то, насколько они полезны. Но угроза безопасности также возрастет.

Пока еще неясно, как сделать беспилотники безопаснее. Компаниям придется усилить меры защиты прежде, чем коммерческое использование дронов наберет обороты. Поэтому производителям и коммерческим пользователям дронов необходимо позаботиться об их безопасности, а вам – о защите сети и устройств от «летающей угрозы».

Статьи по теме:

Безопасность общедоступных Wi-Fi-сетей

Взлом веб-камер: может ли ваша веб-камера шпионить за вами?

Что насчет дронов?

Взломав системы дрона, хакер может направить его по другому маршруту

Взломав системы дрона, хакер может направить его по другому маршруту

09:53 / 8 мая, 2013

Для взлома беспилотников злоумышленники прибегают к услугам мусульман.

Взломав системы беспилотного летательного аппарата (БПЛА), злоумышленники могут получить над ним контроль и заставить лететь в любом направлении. Об этом сообщило пакистанское англоязычное издание The News Tribe со ссылкой на российский телеканал Russia Today. До сообщения RT никакой информации о том, что взлом дронов вообще возможен, не поступало. Журналисты RT заявили, что многие злоумышленники заинтересованы в атаках на БПЛА и часто прибегают к помощи представителей мусульманского мира. Телеканал отметил, что уже известны случаи, когда взломанные БПЛА начинали следовать по другому маршруту. Так, пакистанские СМИ сообщали о перехвате дрона Ираном. Журналисты предполагают, что в будущем такие случаи участятся и перерастут в мировую тенденцию.

К истории вопроса

На борьбу c беспилотниками, а также на меры, регулирующие их использование населением, государства ежегодно тратят миллионы долларов, правда без особого успеха. На слуху недавний случай, когда работа британского аэропорта Гатвик была на несколько дней парализована невесть откуда взявшимися коптерами, для уничтожения которых правительство даже вынуждено было привлекать снайперов. Что уж говорить о чиновниках, которым не дают покоя снующие над их поместьями дроны с видеокамерами, так и норовящие сунуть свой назойливый объектив в чужую частную жизнь. Эх, если бы существовал надежный способ перехвата управления беспилотниками, заветная мечта многих государственных деятелей стала бы реальностью. Или такой способ все же существует?

Если бы все было так просто, как кажется, правительственные чиновники не изобретали бы хитроумные способы борьбы с летающей электронной нечистью вроде тренировки охотничьих соколов, разработки вооруженных сетями дронов-перехватчиков и создания прочих электромагнитных пушек. Но если посмотреть на проблему с инженерной точки зрения, любой коптер — это по большому счету электронное устройство с дистанционным управлением, а значит, радиоканал, по которому передаются управляющие команды, теоретически может быть скомпрометирован. Вопрос только в сложности достижения этой цели, однако, как говорится, нет таких крепостей, которые неспособна взять Красная армия.

Для начала предлагаю отделить двукрылых насекомых от мясных блюд из жареного фарша. Когда речь идет о копеечных игрушках с «АлиЭкспресса», в пультах которых не применяется авторизация при соединении с приемником, «перехват дрона» не представляет особой технической сложности. Если сразу после включения питания коптера или присоединения к нему аккумулятора, в момент, когда на беспилотнике быстро мигает светодиодный индикатор и устройство находится в режиме поиска передатчика, первым включить поблизости аналогичный трансмиттер (при использовании «универсальных» пультов еще придется нажать на кнопку Bind), то дрон с высокой долей вероятности «подцепится» именно к нему и «потеряет» оригинальный. А вот если мы говорим о более-менее серьезной технике, то тут дело обстоит намного сложнее.

Под капотом дрона

Многие летательные аппараты с дистанционным управлением (равно как и радиоуправляемые игрушки) используют для обмена данными протокол DSM2/DSMX, при этом в качестве распространенной альтернативы можно назвать технологию SLT. DSM применяется в широкополосных передатчиках с частотой 2,4 ГГц и считается хорошо защищенным от случайных помех в радиоканале. Этот протокол позволяет сохранять данные полета в файл журнала, при этом DSM2 поддерживает функцию обнаружения отключения сигнала (например, при сбое питания), а DSMX — нет, но оба этих стандарта совместимы. Протокол SLT работает на той же частоте и совместим с трансмиттерами различных производителей, но «родное» для него железо — устройства производства компаний Tactic и Hitec.

Еще один протокол, поддерживаемый некоторыми беспилотными летательными аппаратами, носит наименование MAVlink, он часто задействуется для передачи телеметрии. MAVlink имеет открытый исходный код, реализован в виде модуля Python и распространяется под лицензией LGPL. Этот протокол по умолчанию не применяет шифрование при обмене данными и поэтому теоретически более уязвим к атакам по сравнению с конкурирующими технологиями, где такая функция имеется.

Ряд коптеров, которыми можно управлять с любого современного смартфона, использует в качестве среды передачи данных беспроводную сеть 802. 11 с WEP-шифрованием. О безопасности Wi-Fi писалось уже много и весьма подробно, так что нет смысла повторяться. Взлом такой сети можно назвать рутинной процедурой, арсенал имеющихся для этого технических средств весьма обширен.

А теперь от общего перейдем к частному.

Перехват дрона

В первую очередь поговорим о дронах, работающих по беспроводной сети. Почему создатели дронов решили использовать в качестве алгоритма шифрования неустойчивый к взлому WEP вместо более распространенного WPA/WPA2 — тайна, покрытая мраком, но, вероятнее всего, это как-то связано со скоростью передачи и обработки данных оборудованием летательного аппарата. Одно дело, если вдруг начнет лагать локальная сеть, и совсем другое — если сбойнет канал связи с дроном, летящим на высоте десяти метров над чужим огородом. Последствия будут совершенно разными.

Как и любое другое подобное устройство, коптер с Wi-Fi на борту оборудован сетевым адаптером, имеющим MAC-адрес, по которому его можно идентифицировать. Так работают, например, летательные аппараты Parrot. Смартфон с установленным приложением служит в этом случае аналогом пульта управления, с которого дрон и получает команды.

Для идентификации управляющего устройства используется ID Key — уникальная метка, «привязанная» к установленному на смартфоне приложению (Flight control software) и текущей сессии. Принцип взлома прост: атакующий подключается к сети дрона, определяет уникальную метку, после чего отправляет коптеру команду, которая заставит его отключиться от текущего управляющего устройства и начать прием команд со смартфона злоумышленника, имеющих «скопированную» метку оригинального устройства.

На практике для взлома сети беспилотников использовалось приложение Aircrack-ng. Программа умеет мониторить эфир в поисках защищенных сетей Wi-Fi, перехватывать пакеты и экспортировать из них данные для последующего анализа, а также применять различные алгоритмы сетевых атак. Подробнее ее функции описаны на сайте производителя.

Однако просто взломать сеть недостаточно, нужно еще перехватить передаваемые между дроном и оператором данные. Пример реализации такого перехвата продемонстрировал парень по имени Сэми Камкар (Samy Kamkar), собрав для этих целей специальный девайс на основе одноплатного компьютера Raspberry Pi и записав свои эксперименты на видео. Суть его метода вкратце такова.

Чувак использовал Raspberry Pi с воткнутым в его USB-порт Wi-Fi-донглом и внешний адаптер Alfa AWUS036H, с помощью которого он, собственно, и взламывал сеть. Одноплатник был запитан от батареи через Micro USB и использовался в качестве сканера, прощупывающего эфир и определяющего MAC-адреса подключенных к беспроводным сетям устройств. Фишка заключается в том, что все коптеры производства компании Parrot используют схожие MAC-адреса из одного блока, сведения о котором можно найти в публичных источниках. Проверив адрес на соответствие этому диапазону, можно безошибочно определить, что перед нами именно беспилотник Parrot, а не какая-нибудь умная хлеборезка или скороварка с сетевым интерфейсом.

В упомянутом видео использовался клиент node-ar-drone, написанный на Node. js и предназначенный для работы с коптерами Parrot AR Drone 2. Исходники этой библиотеки можно найти на GitHub. Node-ar-drone позволяет взаимодействовать с дронами Parrot при помощи команд JavaScript: менять направление и высоту полета, получать видеопоток или снимки с камеры коптера, а также делать с ним другие забавные вещи.

Сэми Камкар присобачил Raspberry Pi на собственный квадрокоптер и запустил его в поисках других дронов Parrot. Обнаружив сеть такого беспилотника, наш исследователь взламывал ее с использованием Aircrack-ng, устанавливал соединение с «вражеским» дроном, а затем при помощи node-ar-drone перехватывал поступающий с коптера видеопоток. Таким образом он мог видеть все, что попадало в поле зрения камеры «взломанного» беспилотника, но управление полетом дрона в этом эксперименте реализовано не было.

Перехват управления квадрокоптером Syma примерно схожим образом реализовали ребята из Positive Technologies, о чем был снят познавательный видеосюжет. Базовая идея тут была заложена та же самая: Raspberry Pi в качестве сканера каналов, позволяющего отследить работающие поблизости трансмиттеры и перехватить уникальный идентификатор пульта беспилотника. Именно на проверке этого идентификатора и строится вся система безопасности протокола управления, используемого коптерами Syma. Если этот идентификатор вбить в программу, эмулирующую работу пульта, вы получите возможность управлять беспилотником.

После запуска эмулятора, присоединенного к ВЧ-передатчику сигнала, дрон оказывается подключен одновременно к двум пультам управления: настоящему, который находится в руках у RC-пилота, и поддельному, при этом аппарат откликается на команды с обоих пультов. Суть хака заключается в том, что работающая на пульте злоумышленника программа может отсылать дрону управляющие команды вдвое чаще оригинального пульта. Если оператор, например, отдаст коптеру команду снижаться, то от злоумышленника в ту же дискретную единицу времени может поступить две команды увеличить обороты. Беспилотник послушно обработает их все, но результирующим действием будет набор высоты, поскольку таких директив поступило больше. Используя эту нехитрую особенность выполнения команд по очереди, похититель может увести дрон за пределы зоны действия оригинального пульта управления и благополучно посадить его в соседнем лесочке.

Большие игрушки

В предыдущем разделе речь шла о недорогих и довольно простых по конструкции летательных аппаратах. А как насчет «серьезной» техники, использующей шифрование, или беспилотников, которые передают данные по протоколам DSM2/DSMX или SLT без всяких смартфонов? Можно ли перехватить управление, скажем, продукцией DJI?

Тут, как любят говорить некоторые девушки, все сложно. Во-первых, производители стараются шифроваться не только в прямом смысле, но и в переносном, например стирают маркировку со смонтированных в приемниках и передатчиках микросхем, хотя знатокам и так прекрасно известно, какие чипы там используются. Во-вторых, даже несмотря на то, что все подобные трансмиттеры работают с конкретным набором частот, частота сменяется автоматически с интервалом в две миллисекунды, то есть каждую секунду коптер переходит с одной частоты на другую примерно 500 раз. В-третьих, все передаваемые по управляющему каналу команды смешиваются с псевдослучайными данными, поэтому, даже «услышав» в эфире сигнал такого беспилотника, подменить его будет очень непросто.

Если основная задача — не украсть коптер, а просто предотвратить его полет над определенной географической точкой, спецслужбы уже давно используют более простые методы ее решения вроде GPS-спуфинга. Применением именно этой технологии объясняется феномен перенаправления пользователей GPS-навигаторов в аэропорт Шереметьево, когда те оказываются вблизи Кремля. Используемые для GPS-спуфинга устройства (глушилки сигнала) глушат сигнал навигационных спутников и передают в эфир собственный сигнал, транслирующий на принимающее устройство ложные координаты. Из-за этого устройство считает, будто оно находится в районе ближайшего аэропорта. Расчет делается на то, что в прошивку большинства дронов заложен запрет на полеты над гражданскими воздушными гаванями — при приближении к аэропорту дрон автоматически приземляется или стремится облететь его.

Примечательно, что стоимость программируемых радиопередатчиков, с помощью которых можно заглушить или подделать GPS-сигнал, сегодня относительно невелика и составляет всего лишь несколько сотен долларов, а купить все необходимое можно в интернете. Тем более даже для «профессиональных» коптеров чрезмерно мощные глушилки совершенно излишни: известны случаи, когда большие дроны вроде Phantom «терялись» вблизи антенн базовых станций мобильных операторов или высоковольтных линий ЛЭП. Если коптер попадет в зону действия подобной глушилки, он с большой долей вероятности начнет дрейфовать по ветру, а из-за отсутствия сигнала с навигационных спутников не сможет правильно определить свое текущее местоположение, чтобы вернуться в точку вылета. Дальше, как говорится, возможны варианты.

Thor Love and Thunder – The Loop

Возможно, вы искали что-то другое с названием Хакер?

Хакер может взламывать противников:

Выводы

Так можно ли все-таки перехватить дрон? Как видим, можно, технически для этого не существует непреодолимых преград. Однако все зависит, конечно, от самого устройства, от используемого им ПО и протоколов передачи данных. Как бы то ни было, среди всех высокотехнологичных ухищрений обычная рогатка зачастую оказывается намного более эффективной в борьбе с коптерами — нужно лишь подобрать правильный с аэродинамической точки зрения булыжник.

Еще по теме: Хакерская флешка своими руками